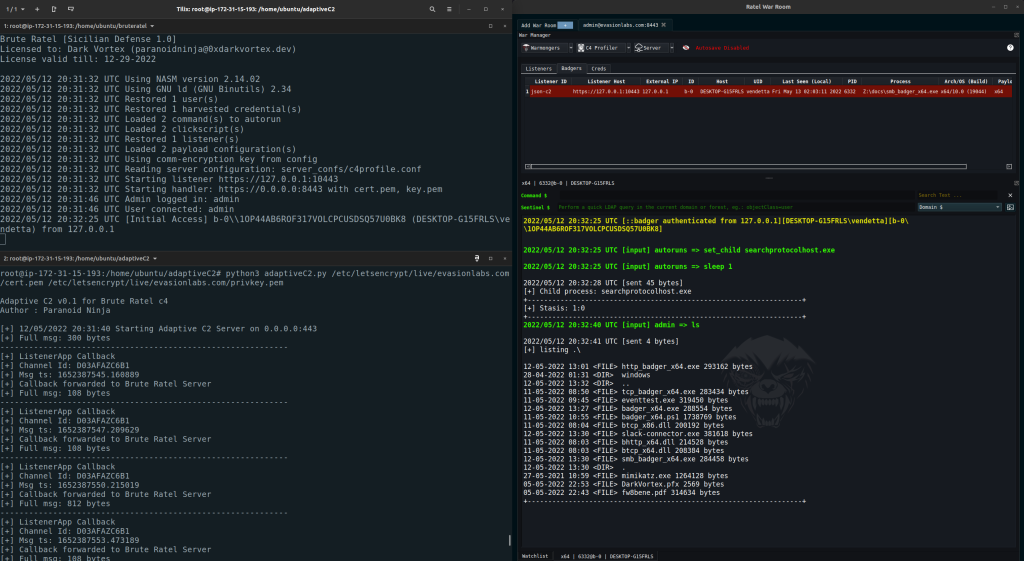

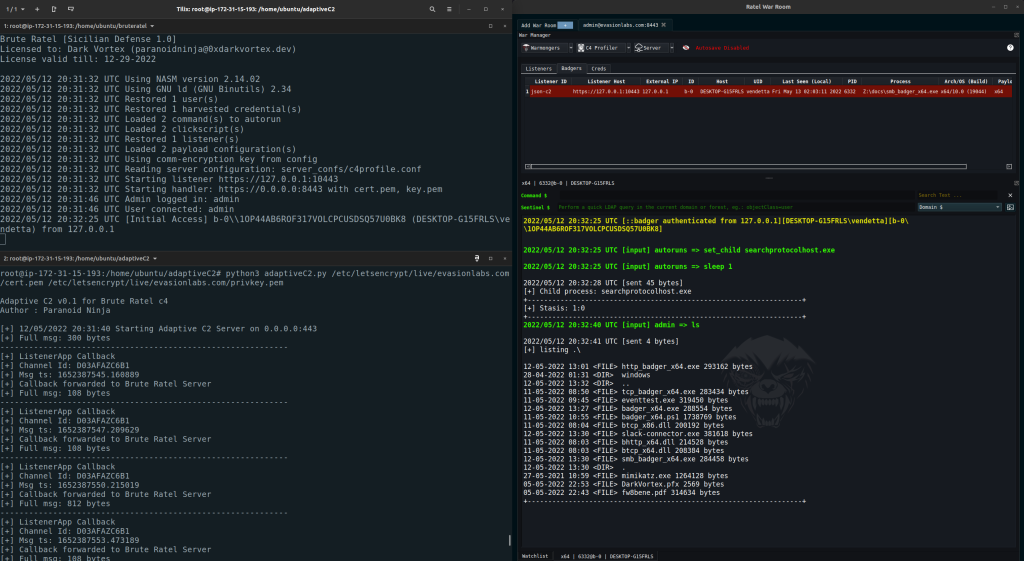

یک مرکز فرماندهی و کنترل سفارشی برای تیم قرمز و شبیهسازی تهدیدات، یک محیط کاری اختصاصی است که برای تسهیل و مدیریت فعالیتهای تیم قرمز طراحی شده است. این مرکز امکانات مختلفی را برای برنامهریزی، اجرا و تحلیل حملات شبیهسازی شده فراهم میکند. با استفاده از این مرکز، تیم قرمز میتواند سناریوهای مختلف حمله را طراحی کند، ابزارها و تکنیکهای مورد نیاز را انتخاب کند و پیشرفت حملات را بهصورت لحظهای رصد کند. همچنین، این مرکز امکان جمعآوری و تحلیل دادههای مربوط به حملات را فراهم میکند تا تیم قرمز بتواند نقاط ضعف سیستمها را شناسایی و به سازمانها در بهبود وضعیت امنیتی خود کمک کند.

شما میتوانید لایسنس کرکی مربوط به جستجو و بررسی داده ها Brute Ratel را از مسترلایسنس تهیه کنید.

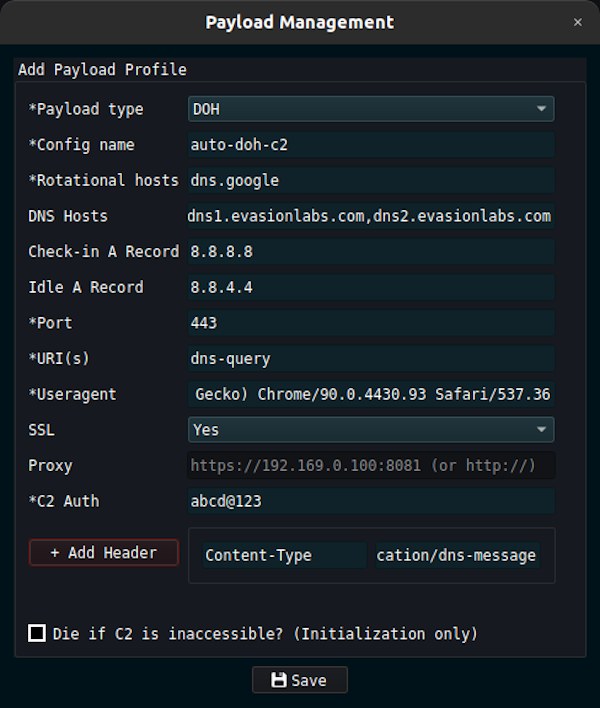

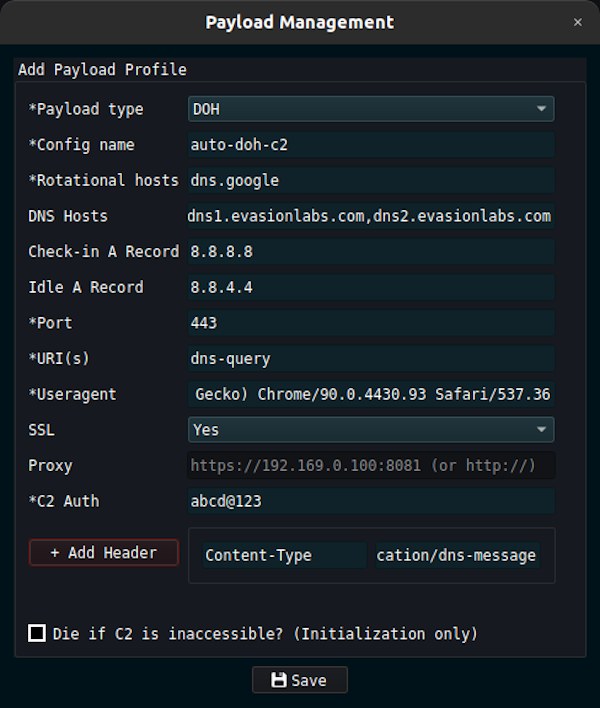

DNS روی HTTPS

همراه با اتصالات HTTPS پیشفرض، DNS Over HTTPS Badger امکان استفاده از دامنههای تازه خریداری شده را بدون نیاز به فرانتینگ دامنه یا ریدایرکتور فراهم میکند، در حالی که همزمان یک گزینه پشتیبان برای تغییر به پروفایلهای HTTPS دیگر در حین کار ارائه میدهد.

کانالهای C2 خارجی

SMB و TCP badger امکان نوشتن کانالهای C2 خارجی سفارشی از طریق وبسایتهای معتبر مانند Slack، Discord، Microsoft Teams و موارد دیگر را فراهم میکنند.

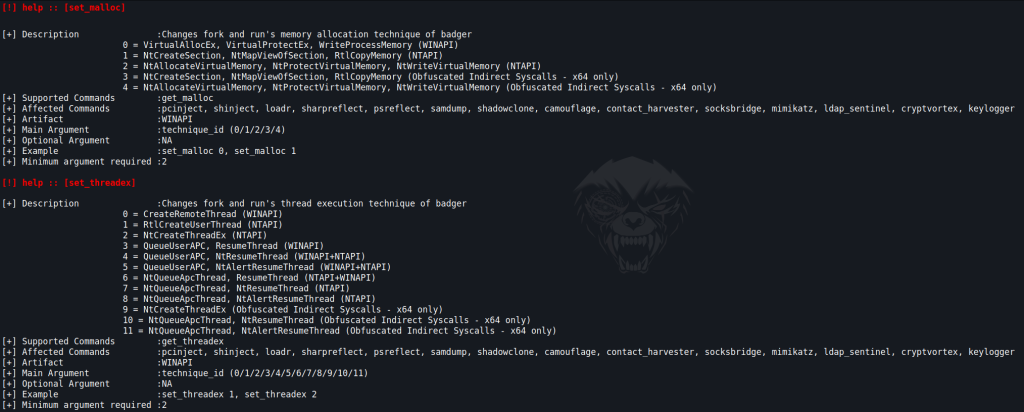

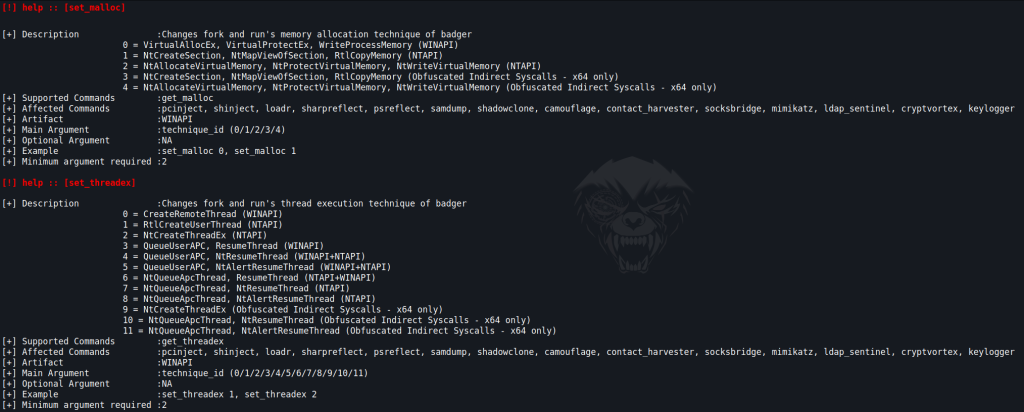

فراخوانیهای سیستم واسطهای

Badger قابلیتهای مختلف قرار دادن کد یا دادهها در یک فرآیند در حال اجرا و یک گزینه برای سوئیچ بین WinAPI، NTAPI و Syscalls در حین کار را ارائه میدهد.

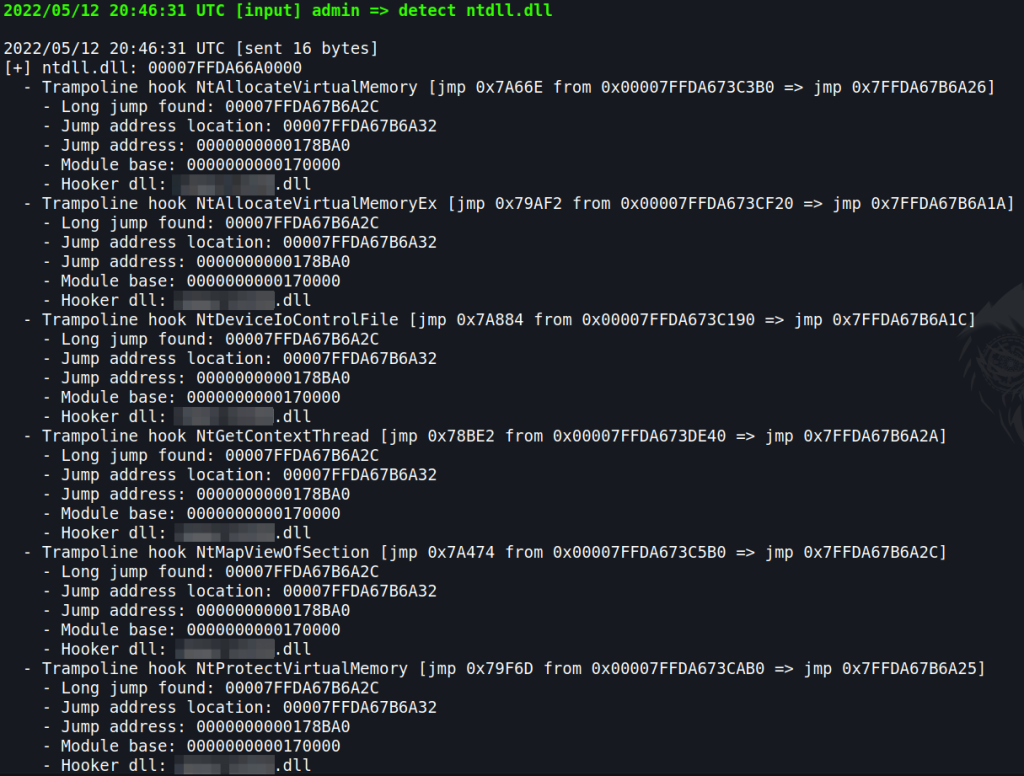

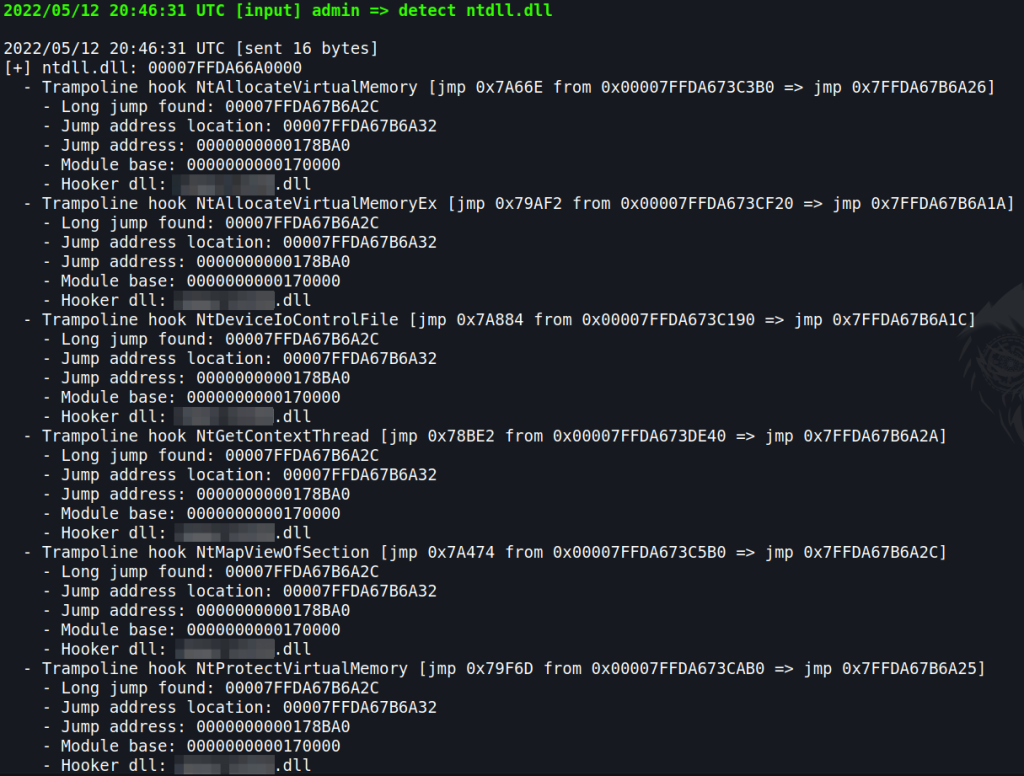

دیباگر داخلی برای تشخیص قلابهای سطح کاربر EDR

Badger تکنیکهای مختلفی برای شکار قلابهای سطح کاربر EDR و DLL و جلوگیری از فعال شدن آنها با استفاده از روشهای مختلف مخفیسازی فراخوانی سیستم و تکنیکهای دیباگینگ ارائه میدهد.

نمودار Brute Ratel MITRE

Brute Ratel دارای یک نمودار MITRE یکپارچه برای تمام دستورات داخلی است که یک رابط کاربری آسان برای فعالیتهای شبیهسازی تهدید ارائه میدهد.

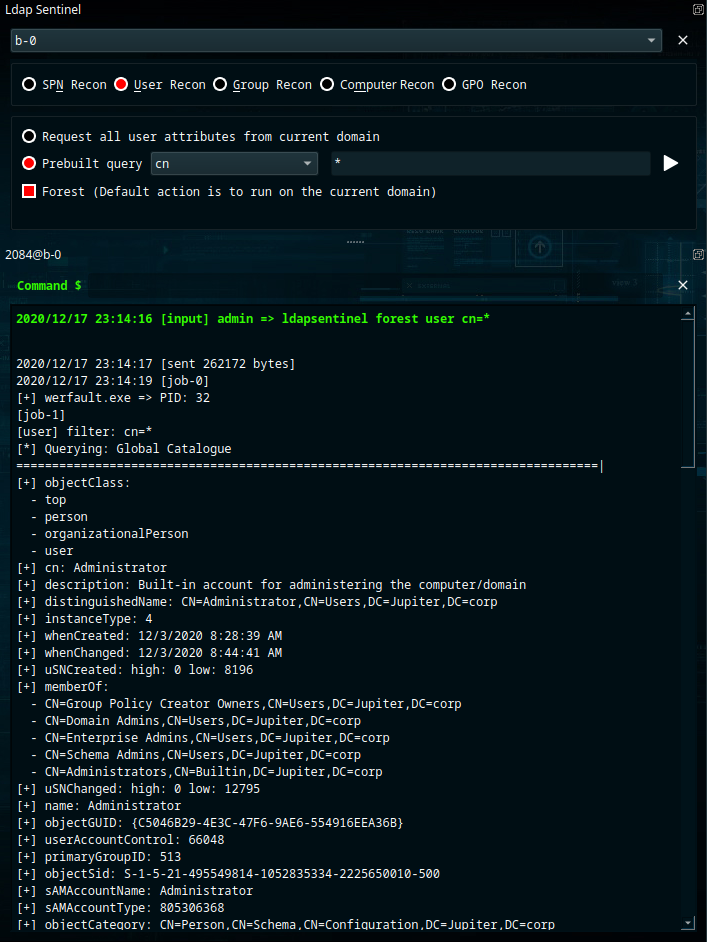

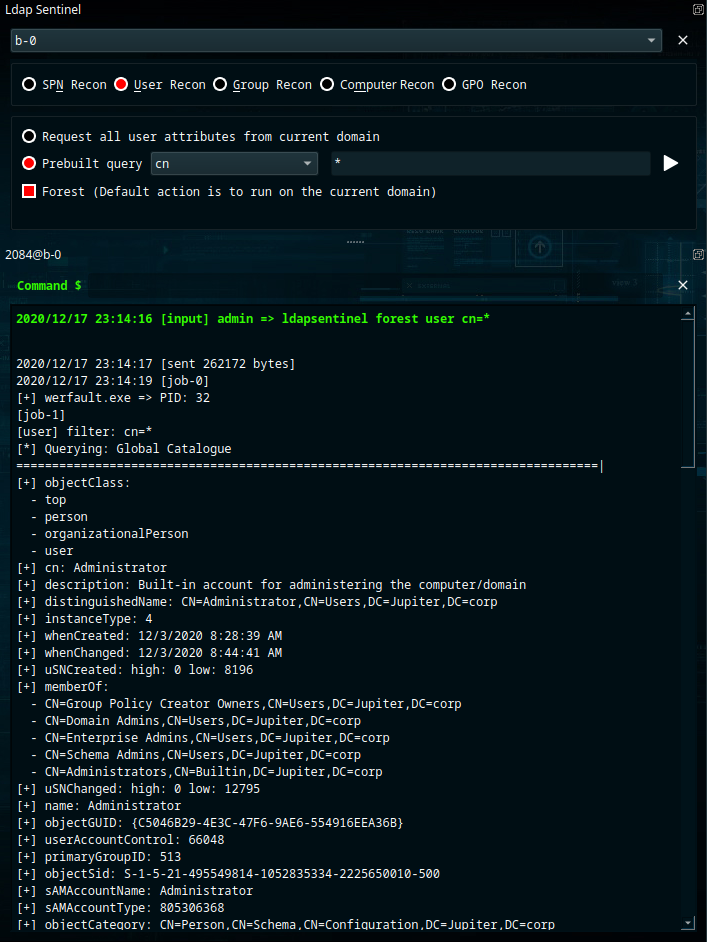

یک نقطه توقف برای تمام پرسشهای LDAP شما

Ldap Sentinel یک نرم افزار با رابط گرافیکی غنی برای پرسیدن انواع مختلف پرسشهای LDAP به دامنه یا یک Forest ارائه میدهد. خواه بخواهید پرسشهای SPN برای یک کاربر خاص را اجرا کنید یا میخواهید اشیاء گروه بزرگ را پرس و جو کنید، همه اینها میتوانند با استفاده از پرسشهای از پیش ساخته به راحتی انجام شوند.

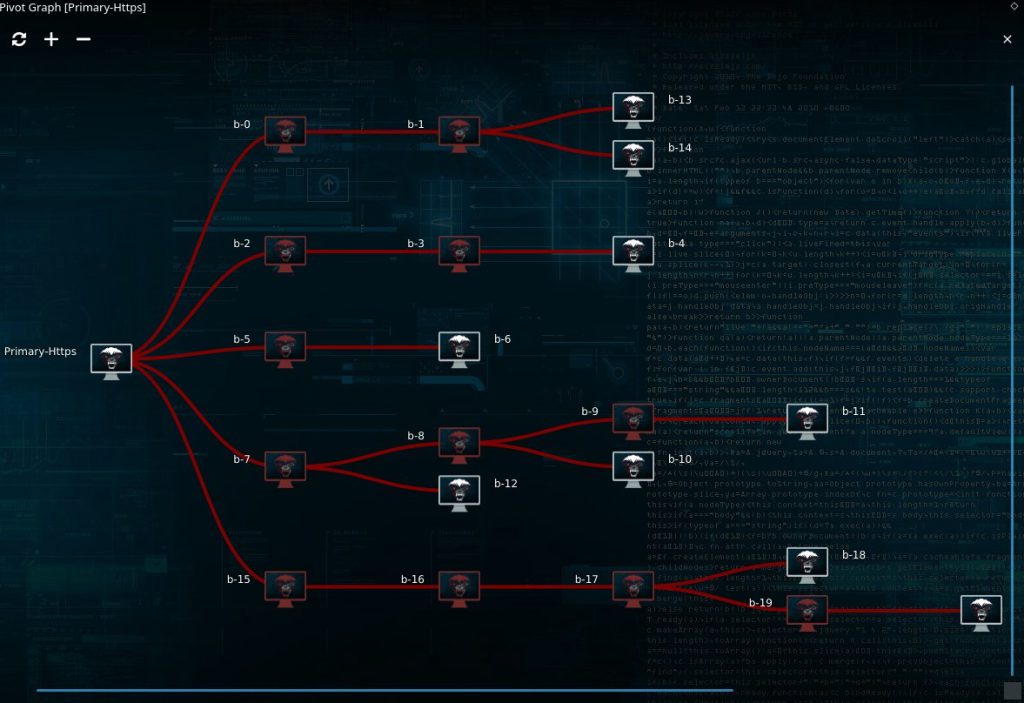

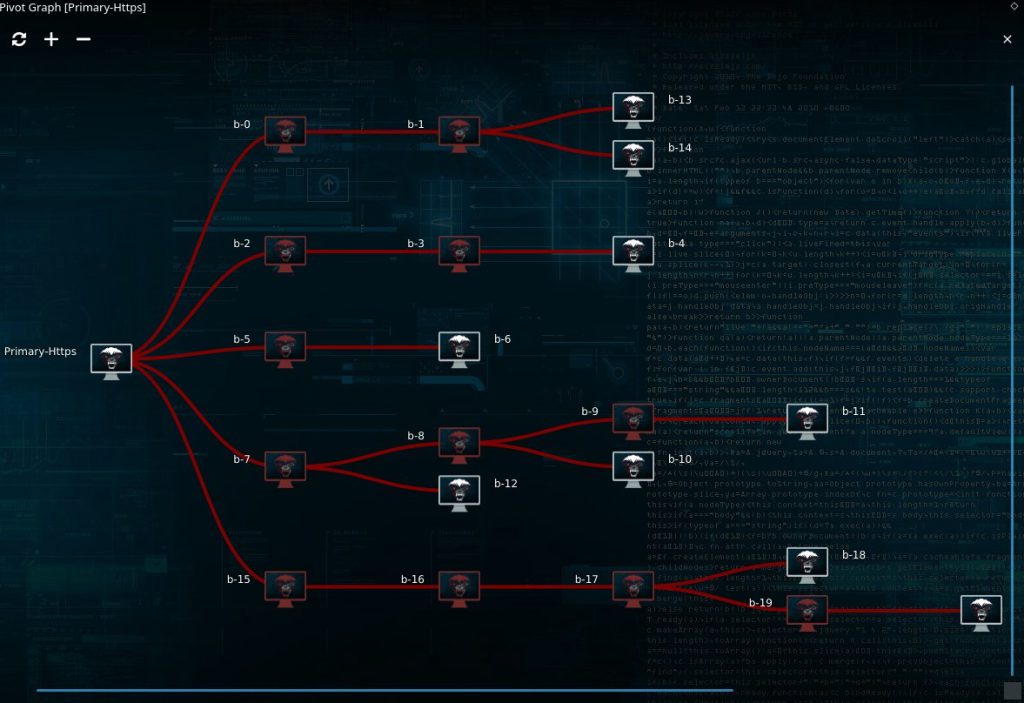

Badger گزینههای چندگانهای برای چرخش (Pivot) مانند SMB، TCP، WMI، WinRM و مدیریت خدمات از راه دور از طریق RPC ارائه میدهد.

Badger گزینههای چندگانهای برای چرخش (Pivot) مانند SMB، TCP، WMI، WinRM و مدیریت خدمات از راه دور از طریق RPC ارائه میدهد.

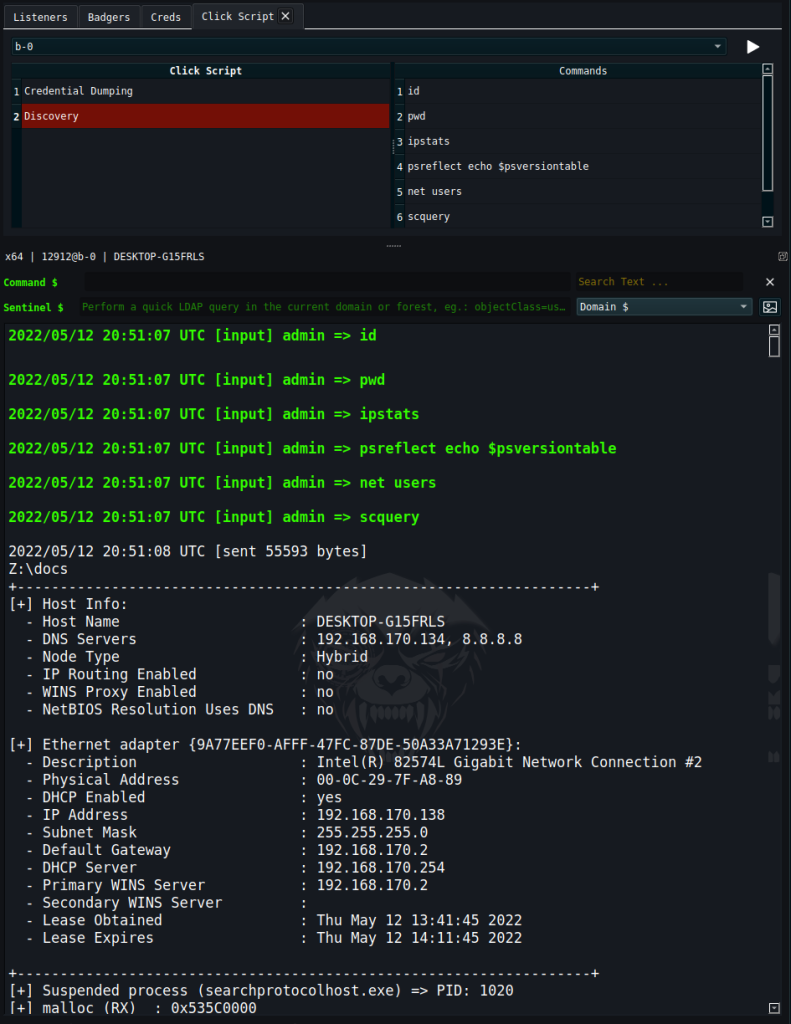

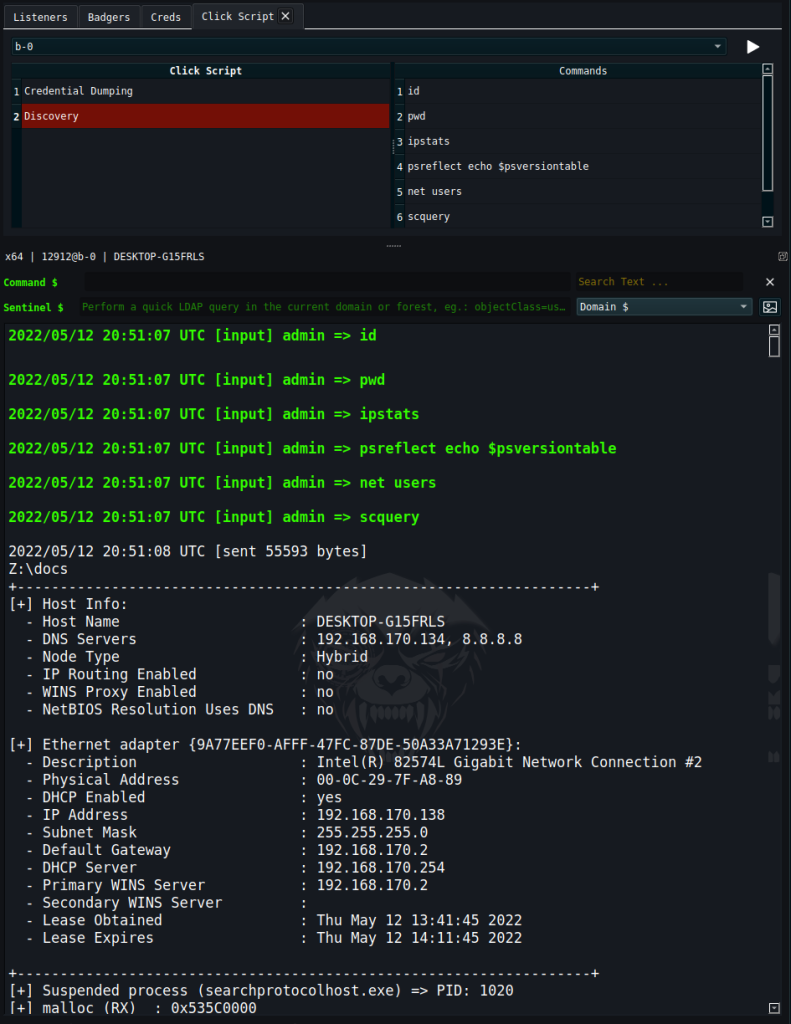

خودکارسازی تاکتیکها، تکنیکها و رویههای مهاجم

Brute Ratel به کاربران اجازه میدهد تا ماژولهای مختلفی را برای انجام حملات سایبری استفاده کنند. این ماژولها میتوانند به صورت پیشفرض در Brute Ratel وجود داشته باشند یا توسط کاربران ساخته شوند. برای ساخت ماژولهای جدید، کاربران میتوانند از روشهای مختلفی مانند اجرای کد C-Sharp، BOFها، اسکریپتهای پاورشل یا DLLهای انعکاسی استفاده کنند. سپس، با استفاده از ویژگی اسکریپت کلیک، کاربران میتوانند این ماژولها را به صورت خودکار اجرا کنند.

Brute Ratel به کاربران اجازه میدهد تا ماژولهای مختلفی را برای انجام حملات سایبری استفاده کنند. این ماژولها میتوانند به صورت پیشفرض در Brute Ratel وجود داشته باشند یا توسط کاربران ساخته شوند. برای ساخت ماژولهای جدید، کاربران میتوانند از روشهای مختلفی مانند اجرای کد C-Sharp، BOFها، اسکریپتهای پاورشل یا DLLهای انعکاسی استفاده کنند. سپس، با استفاده از ویژگی اسکریپت کلیک، کاربران میتوانند این ماژولها را به صورت خودکار اجرا کنند.

| ابزارها، تکنیکها و روشهایی مهاجمان سایبری | پشتیبانی x64 | پشتیبانی x86 |

پشتیبانی از برنامههای 32 بیتی (x86) روی سیستمهای 64 بیتی (WOW64) |

|---|---|---|---|

|

زنجیره سازی فریم استک

Stack Frame Chaining |

YES | NO | NO |

|

فراخوانیهای سیستم غیرمستقیم

(Indirect System Calls) |

YES | YES | YES |

|

پنهان کردن بخشهای شلکد در حافظه

Hide Shellcode Sections in Memory |

YES | YES | YES |

|

روشها و تکنیکهای پنهان کردن یا شبیهسازی فعالیت در یک سیستم کامپیوتری

Hide Shellcode Sections in Memory |

YES | NO | NO |

|

قطع اتصال قلابهای کاربری و DLLهای EDR

Unhook EDR Userland Hooks and Dlls |

YES | NO | NO |

|

قطع اتصال اطلاعیههای بارگذاری DLL

Unhook DLL Load Notifications |

YES | NO | NO |

|

"پروکسی LoadLibrary برای فرار از ETW

LoadLibrary Proxy for ETW Evasion |

YES | NO | NO |

| رمزنگاری Stack Encryption | YES | YES | YES |

| Badger Heap Encryption | YES | YES | YES |

|

تغییر یا پنهان کردن اطلاعات موجود در Thread Stack Frameبرای

جلوگیری از تشخیص و تحلیل توسط سیستمهای امنیتی |

YES | YES | YES |

|

نقطه شکست سختافزاری برای دور زدن AMSI/ETW

Hardware Breakpoint for AMSI/ETW Evasion |

YES | YES | YES |

|

استفاده مجدد از حافظه مجازی برای دور زدن ETW

Reuse Virtual Memory For ETW Evasion |

YES | YES | YES |

|

استفاده مجدد از کتابخانههای موجود از PEB

Reuse Existing Libraries from PEB |

YES | YES | YES |

|

استفاده از توده حافظه آزاد شده و امن شده توسط یک بدافزار برای پنهان کردن

فعالیتهای خود و جلوگیری از تشخیص توسط ابزارهای تحلیل حافظه مانند Volatility Secure Free Badger Heap for Volatility Evasion |

YES | YES | YES |

|

Advanced Module Stomping with PEB Hooking

استفاده از توده حافظه آزاد شده و امن شده توسط یک بدافزار برای پنهان کردن |

YES | YES | YES |

|

In-Memory PE and RDLL Execution

اجرای PE و RDLL درون حافظه |

YES | YES | YES |

|

اجرای BOF درون حافظه

In-Memory BOF Execution |

YES | YES | YES |

|

In-Memory Dotnet Execution

اجرای دات نت درون حافظه |

YES | YES | YES |

|

قابلیت انعطافپذیری شبکه

Network Malleability |

YES | YES | YES |

|

Built-In Anti-Debug Features

ویژگیهای ضد دیباگ داخلی |

YES | YES | YES |

|

Module stomping for BOF/Memexec

تکنیک پیشرفته در بدافزارنویسی که در آن، یک ماژول اجرایی (مثل یک DLL یا EXE) با یک کد مخرب جایگزین میشود تا بتوان از آسیبپذیریهای سرریز بافر (Buffer Overflow) یا اجرای کد در حافظه (Memory Execution) سوءاستفاده کرد |

YES | YES | YES |

در لینکدین ما را دنبال کنید

تیم مستر لایسنس با بهره گیری از متخصصان مجرب امنیتی قادر به ارائه خدمات و راهکار در زمینه مهندسی معکوس و ایجاد لایسنس نرم افزارهای خارجی با تمامی امکانات کامل می باشد .

تمامی حقوق قانونی این سایت مربوط به MRlicense میباشد