GitLab تصمیم گرفته است Compliance Pipelines را بهصورت تدریجی حذف کند و تمرکز خود را روی سیاستهای امنیتی سازمانی افزایش دهد. این تغییر به سازمانها کمک میکند تا فرآیندهای امنیتی و DevSecOps خود را سادهتر و مؤثرتر مدیریت کنند.

در این آموزش، شما با جزئیات مهاجرت از Compliance Pipelines به سیاستهای جدید اجرا آشنا خواهید شد.

Compliance Pipelines مجموعهای از مراحل خودکار است که برای اطمینان از رعایت قوانین، استانداردها و الزامات خاص در پروژههای نرمافزاری طراحی شدهاند. این مراحل میتوانند شامل:

بررسی کد (Code Review)

اسکن آسیبپذیریها

تست نفوذ (Penetration Testing)

سایر فعالیتهای مرتبط با انطباق

GitLab Compliance Pipelines اطمینان میدهند که کارهای مرتبط با امنیت و انطباق در پروژهها طبق compliance frameworks اجرا میشوند.

به طور مشابه، سیاستهای اجرایی (Pipeline Execution Policies) تضمین میکنند که اسکنهای امنیتی بهعنوان بخشی از فرآیند ساخت نرمافزار اجرا شده و نتایج آنها مطابق استانداردهای امنیتی موردنظر باشد. این رویکرد به تیمها کمک میکند تا امنیت نرمافزار خود را بهطور مستمر و قابل اعتماد تأمین کنند.

بر اساس بازخورد کاربران، آنها ترجیح میدهند مزایای هر ویژگی را از طریق یک راهحل یکپارچه و سادهتر دریافت کنند. کاربران میخواهند انعطافپذیری Compliance Pipelines با سادگی و تطبیقپذیری سیاستهای امنیتی ترکیب شود.

برای پاسخ به این نیاز، GitLab ویژگی جدیدی با نام Pipeline Execution Policies توسعه داده است. این ویژگی به کاربران اجازه میدهد مشاغل CI/CD سفارشی را برای همه پروژههای قابل اجرا اعمال کنند.

Pipeline Execution Policies عملکردی مشابه Compliance Pipelines دارند، اما با تمرکز بیشتر بر:

اجرای انطباق

انعطافپذیری

ایجاد پایهای برای توسعه و حل موارد استفاده بیشتر در آینده

برای کاهش سردرگمی کاربران، Compliance Pipelines در نسخه 17.3 منسوخ شدند. دلیل این تصمیم، در دسترس بودن Pipeline Execution Policies است که انعطافپذیری و تمرکز بیشتری بر سیاستهای امنیتی ارائه میکنند.

به عنوان بخشی از این فرآیند منسوخسازی، GitLab یک گردش کار گامبهگام برای مهاجرت از Compliance Pipelines به Pipeline Execution Policies در نسخه 17.5 ارائه میدهد. این راهنما به کاربران کمک میکند تا پروژههای خود را بهطور امن و سازمانیافته منتقل کنند.

کاربران میتوانند از طریق این حماسه (Epic) تمام کارهایی که GitLab در رابطه با استهلاک انجام میدهد را دنبال کنند و مطمئن شوند که پروژههایشان مطابق با سیاستهای امنیتی جدید اجرا میشوند.

برای درک دلیل این تغییر، ابتدا باید تفاوت بین Compliance Management و Policy Management در GitLab را بررسی کنیم.

Compliance Management بر کمک به کاربران برای درک وضعیت انطباق پروژهها تمرکز دارد. این ابزارها شامل:

گزارشدهی به حسابرسان

آشکارسازی ریسکهای انطباق

ارائه دید کامل از نقضها و رویدادهای حسابرسی در طول چرخه عمر DevSecOps

علاوه بر این، مدیریت انطباق ارتباط مستقیم بین کنترلها و خودکارسازیهای پیکربندی شده از طریق سیاستها با الزامات انطباق را برقرار میکند.

Policy Management بر اجرای انطباق و امنیت در کل نمونه GitLab تمرکز دارد. این ویژگیها به سازمانها امکان میدهد:

اجرای جهانی کنترلهای امنیتی و انطباق

خودکارسازی گردش کارهای امنیتی و انطباق

مدیریت ریسکهای مرتبط با اجزای CI/CD

مدیریت خودکار آسیبپذیریها و کنترلهای امنیتی

سیاستها انعطافپذیری بیشتری نسبت به Compliance Pipelines ارائه میدهند و امکان پیادهسازی متمرکز و مقیاسپذیر را فراهم میکنند.

برای ارائه بیشترین ارزش به کاربران، GitLab Compliance Pipelines را منسوخ کرده و مسیر مهاجرت به Security Policies را معرفی کرده است. این تغییر به کاربران کمک میکند تا:

بدانند چه زمانی و چگونه مشاغل CI/CD را اجرا کنند

تفاوت بین Compliance Management و Policy Management را درک کنند

اجرای انطباق و امنیت را بهصورت متمرکز و ساده در پروژهها مدیریت کنند

در نتیجه، Compliance Management دید انطباق را ارائه میدهد و Policy Management اجرای آن را در کل نمونه GitLab مدیریت میکند.

GitLab فرآیند منسوخ کردن Compliance Pipelines و جایگزینی آن با Pipeline Execution Policies را از نسخه 17.3 آغاز کرده است. مراحل این فرآیند به شرح زیر است:

GitLab منسوخ شدن و حذف Compliance Pipelines را اعلام کرد.

این اعلامیه شامل اطلاعات اولیه و اطلاعرسانی به کاربران بود.

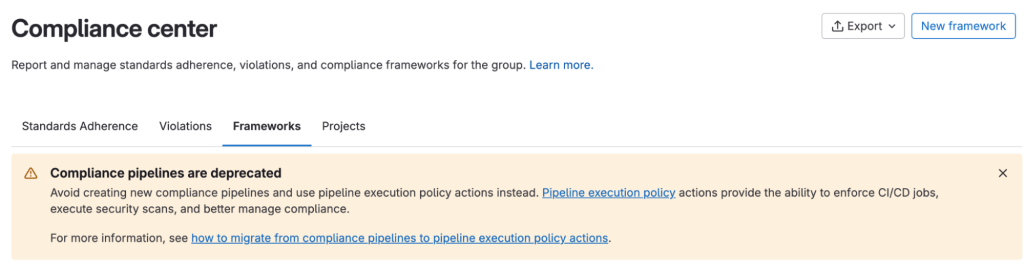

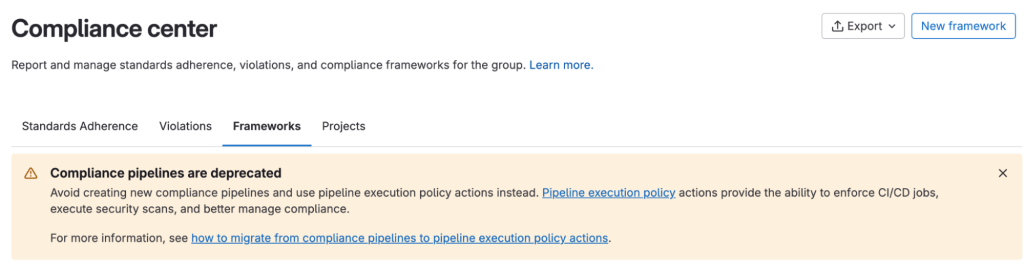

ایجاد بنرهای اطلاعرسانی برای کاربران

ارائه گردش کار مهاجرت به Pipeline Execution Policies

انتشار مستندات و راهنماهای مرتبط

افزودن علائم هشدار برای ایجاد خطوط لوله جدید

تشویق کاربران به استفاده از Pipeline Execution Policies به جای Compliance Pipelines

آغاز برنامه محدودسازی از نسخه 17.6 و انتشار بهروزرسانی در نسخه 17.8

ارائه ابزارهای آزمایشی برای حذف خطوط لوله و بررسی اثرات قبل از حذف نهایی

استفاده از ویژگی پرچم معکوس (Feature Flag) برای آزمایش حذف قبل از اعمال کامل

حذف رسمی Compliance Pipelines در نسخه 18.0

اطلاعرسانی و هشدار به کاربران درباره حذف قریبالوقوع

فرآیند منسوخ شدن از نسخه 17.3 آغاز شده و تا نسخه 18.0 ادامه دارد.

GitLab با ترکیب اطلاعرسانی، گردش کار مهاجرت و ابزارهای آزمایشی، اطمینان حاصل میکند که کاربران با امنیت و بدون اختلال در پروژهها به Pipeline Execution Policies منتقل شوند.

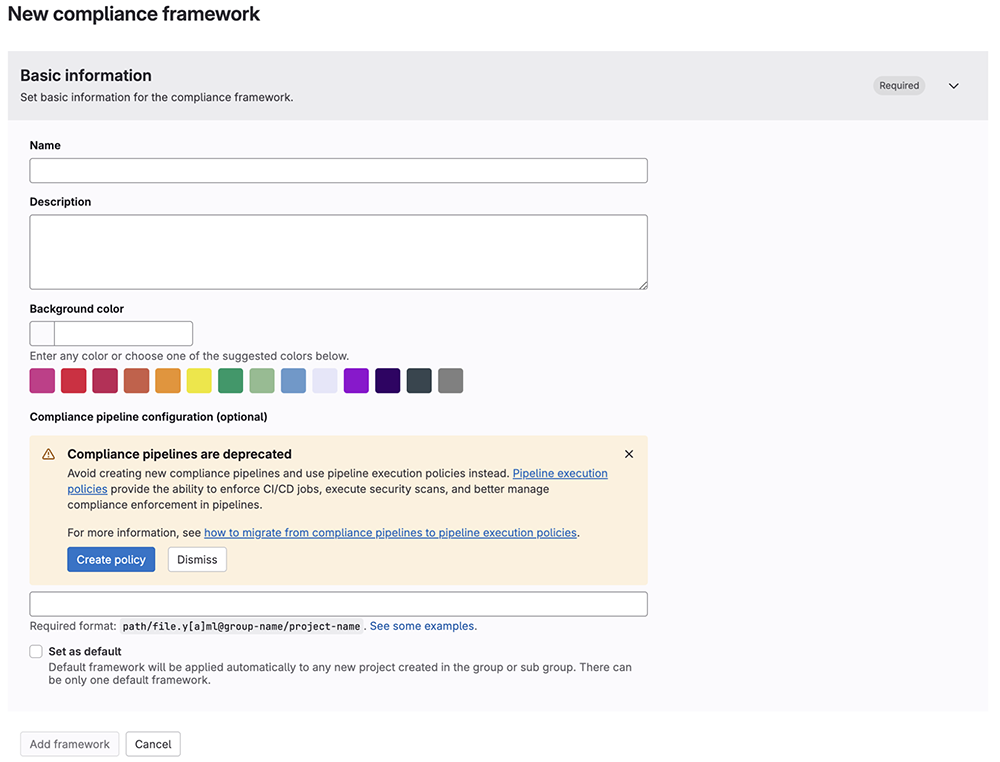

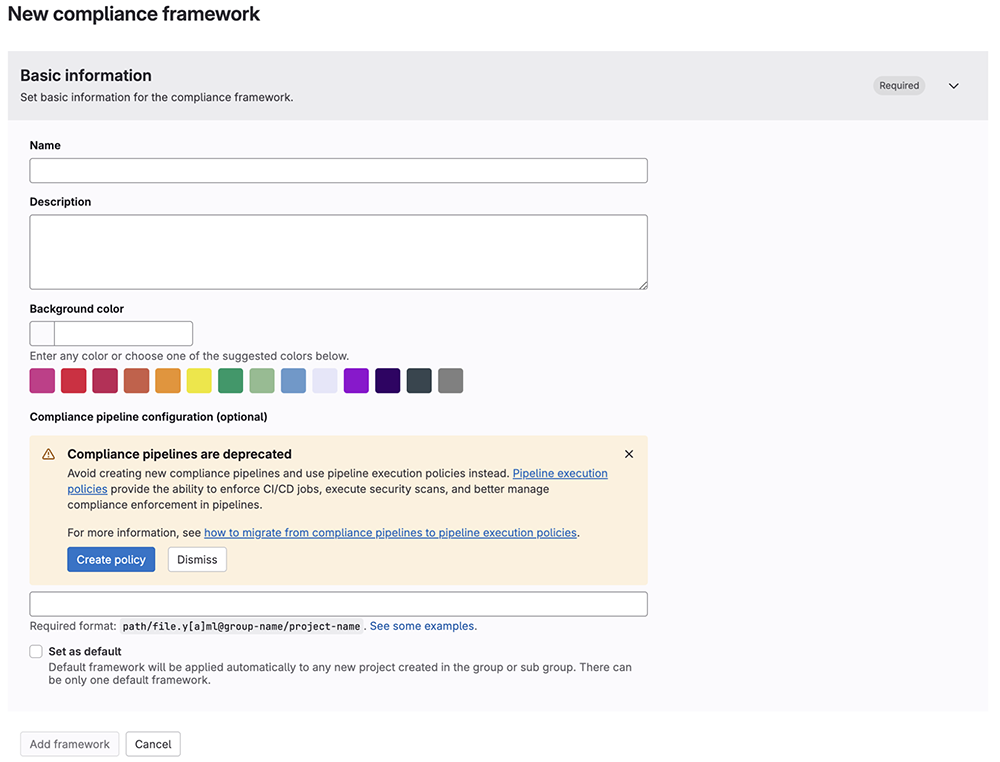

کاربران می توانند از دو طریق به گردش کار مهاجرت compliance pipelines به pipeline execution policy دسترسی داشته باشند.

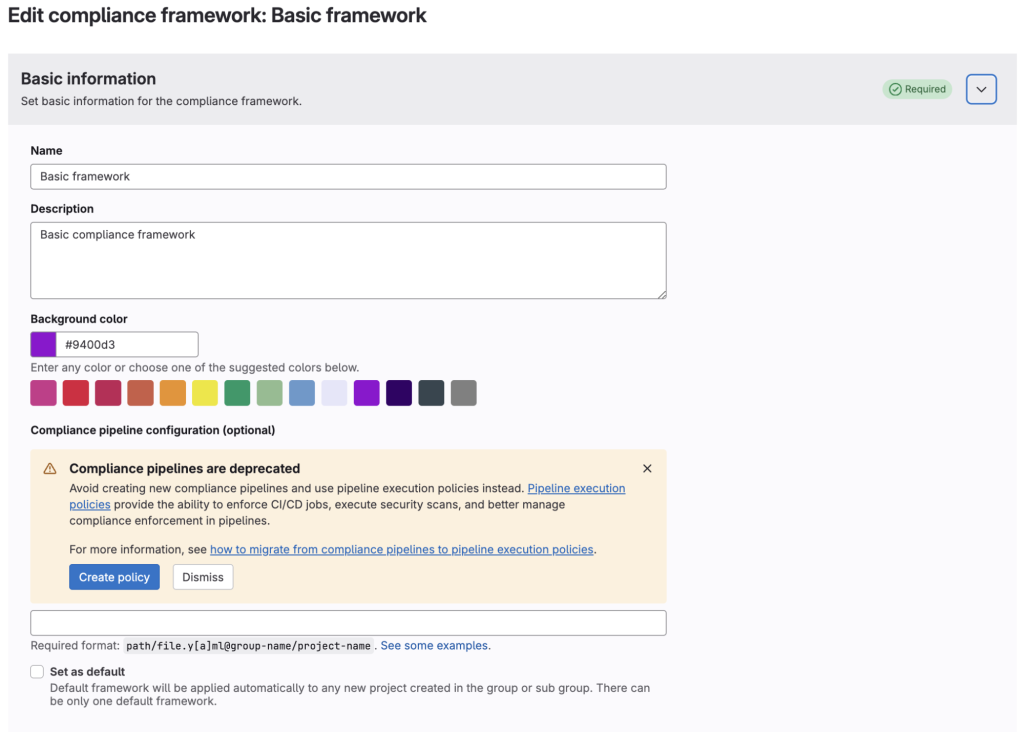

هنگام ویرایش یک compliance framework موجود، اکنون یک بنر هشدار وجود خواهد داشت که به کاربران امکان میدهد compliance pipelines خود را به نوع pipeline execution policy مهاجرت دهند – اگر یک compliance pipeline پیکربندی شده داشته باشند.

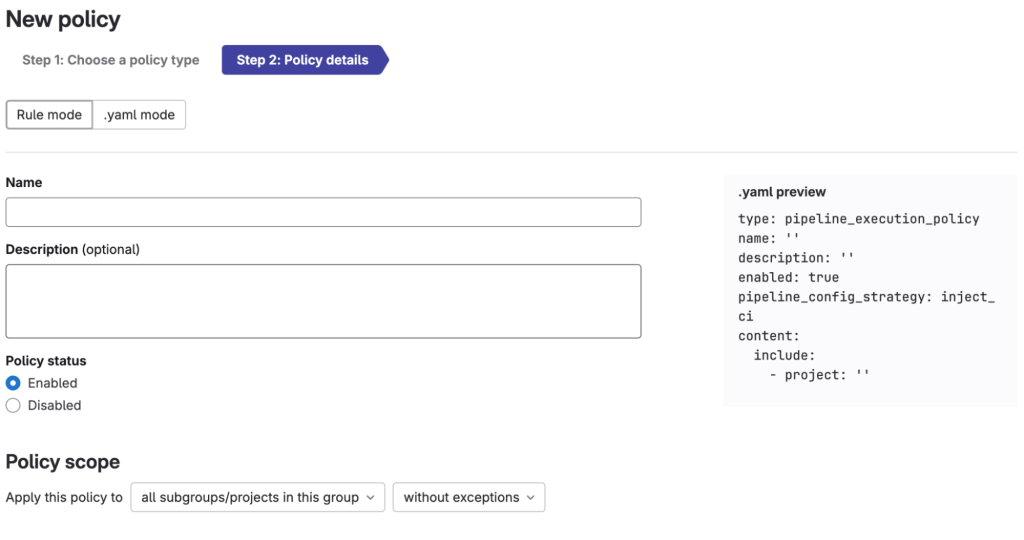

انتخاب “Create policy” یا “Migrate pipeline to a policy” در هر گردش کار، کاربران را به صفحه “New policy” در بخش “Security Policies” میبرد.این به کاربران اجازه میدهد تا به جای یک compliance pipeline، یک new security policy ایجاد کنند.

یا، اگر یک compliance pipeline موجود را مهاجرت دهید، سیاست جدید با YAML compliance pipeline به عنوان منبع از راه دور برای سیاست پر خواهد شد.

همچنین، محدوده سیاست با framework که از آن مهاجرت میکنید، پر خواهد شد.این سیاست برای همه پروژههایی که دارای آن برچسب هستند، هدفگذاری خواهد شد تا اجرا شوند و اجرای کارهای تعریفشده در فایل از راه دور شما، که اکنون YAML pipeline execution است، اعمال شود.

به طور پیشفرض، سیاست جدید با حالت “override” پیکربندی خواهد شد که پروژههای پاییندستی را لغو خواهد کرد.

.gitlab-ci.yml

با توجه به پیکربندی که شما تعریف کردهاید (مشابه compliance pipelines).

بهعنوان جایگزین، میتوانید از حالت “Inject” استفاده کنید که مجموعهای جدید از مراحل رزرو شده را برای اجرای کارهای امنیتی و انطباق به صورت جداگانه و ضد دستکاری معرفی میکند، بدون اینکه pipeline پروژه را مختل کند و بدون نیاز به هماهنگی با تیمهای پروژه برای تعریف نامهای مرحله در پیکربندی pipeline آنها.

با این رویکرد، حتماً عبارت include:project را حذف کنید، زیرا برای این حالت دیگر مورد نیاز نیست.و بسته به نسخه شما، اطمینان حاصل کنید که نامهای کار یکتا هستند (در GitLab 17.2 و 17.3 الزامی است).در GitLab 17.4، ما بهبودهای اضافی برای مدیریت تعارضات را برای انعطافپذیری بیشتر معرفی کردیم.

ما میخواهیم اطمینان حاصل کنیم که همه کاربران GitLab که از compliance pipelines استفاده میکنند، کاملاً از منسوخ شدن compliance pipelines در نسخه 17.3 و حذف نهایی آن در نسخه 18.0 به عنوان یک تغییر اساسی آگاه هستند.

ما از کاربران میخواهیم که هر چه سریعتر compliance pipelines خود را به نوع pipeline execution policy مهاجرت کنند، قبل از حذف compliance pipelines در GitLab 18.0.

در صورت وجود هرگونه سوال، لطفا با نماینده خدمات مشتری یا پشتیبانی GitLab برای هرگونه کمک تماس بگیرید.

در صورتی که این مقاله ( چرا GitLab در حال حذف Compliance Pipelines و تمرکز بر سیاستهای امنیتی است؟ ) برای شما مفید و آموزنده بود، پیشنهاد میشود برای اطلاع از سایر مقالات مستر لایسنس به صفحه وبلاگ مستر لایسنس مراجعه نمایید.

تیم مستر لایسنس با بهره گیری از متخصصان مجرب امنیتی قادر به ارائه خدمات و راهکار در زمینه مهندسی معکوس و ایجاد لایسنس نرم افزارهای خارجی با تمامی امکانات کامل می باشد .

تمامی حقوق قانونی این سایت مربوط به MRlicense میباشد