پلتفرم THOR Cloud با ارائه قابلیتهای پیشرفته در Forensic Analysis از راه دور، عملیات مرکز عملیات امنیت (SOC) را بهطور چشمگیری بهبود میدهد. این پلتفرم به تیمهای امنیتی کمک میکند حجم عظیم دادههای forensic را سریعتر پردازش کنند و شاخصهای تهدید (IoCs) را بهصورت مؤثر شناسایی نمایند. با استفاده از THOR Cloud، تحلیل و مدیریت تهدیدات پیچیده در محیطهای IT و OT سادهتر و دقیقتر انجام میشود.

ویژگیهای کلیدی:

پلتفرم THOR Cloud با استفاده از پروتکلهای شبکه استاندارد و بدون نیاز به نصب نرمافزار بر روی دستگاهها، به جمعآوری اطلاعات و انجام تحلیل میپردازد

.مدیریت چندین دستگاه و سیستم از طریق یک رابط کاربری واحد، به طور قابل توجهی کارایی و دقت را افزایش میدهد

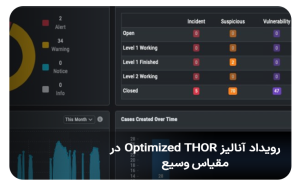

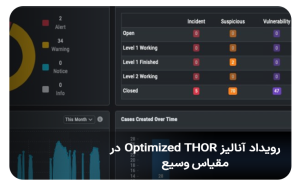

THOR Cloud تیمهای SOC را با دادههای forensic عملیاتی برای ارزیابی و پاسخگویی مؤثر به تهدیدات بالقوه تجهیز میکند. این پلتفرم شاخصهای کلیدی خطر را شناسایی میکند، از جمله:

THOR Cloud با شناسایی دقیق این شاخصهای کلیدی، به تیمهای SOC کمک میکند تا تهدیدات را به سرعت شناسایی، ارزیابی و به آنها پاسخ دهند. این قابلیتها به بهبود سرعت پاسخگویی به حوادث، کاهش خسارات ناشی از حملات و افزایش سطح امنیت سازمان کمک میکنند.

ابزارهای سنتی forensic می توانند دست و پا گیر باشند و نیاز به عامل های endpoint و پیکربندی های پر مصرف منابع داشته باشند. معماری بدون عامل THOR Cloud با فعال کردن استقرار فوری و اجرای اسکن های سبک وزن مستقیماً بر روی نقاط پایانی، که برای به حداقل رساندن هرگونه تأثیر قابل توجه بر عملکرد سیستم طراحی شده اند، این چالش ها را از بین می برد. نتایج به طور یکپارچه برای تجزیه و تحلیل به ابر آپلود می شوند.

THOR Cloud با ارائه یک رویکرد ساده و کارآمد، چالشهای موجود در ابزارهای سنتی forensic را برطرف کرده است. این ابزار با حذف نیاز به نصب عامل، کاهش مصرف منابع سیستم و ارائه امکانات تحلیل پیشرفته، به سازمانها کمک میکند تا به سرعت و به طور موثر به تهدیدات سایبری پاسخ دهند.

رویکرد بدون عامل به این معنی است که برای نظارت و حفاظت از سیستمها، نیازی به نصب نرمافزار خاصی (یا همان عامل) روی دستگاهها نیست. این رویکرد مزایای متعددی دارد که در زیر به آنها پرداخته شده است:

استقرار سریع: از تاخیرهای معمول مرتبط با نصب نرم افزار جلوگیری می کند.

ثبات سیستم: با حداقل تاثیر بر عملیات endpoint کار می کند.

انعطاف پذیری: مناسب برای محیط های ترکیبی، از جمله endpoint ها میزبانی شده در ابر و زیرساخت سنتی

قوانین YARA و Sigma دو نوع الگوی جستجو هستند که برای تشخیص تهدیدات سایبری استفاده میشوند. این قوانین به ابزارهایی مانند THOR Cloud کمک میکنند تا رفتارهای مشکوک را در سیستمها شناسایی کنند و از حملات سایبری جلوگیری کنند.

قوانین YARA : برای شناسایی تهدیدات شناخته شده، رفتارهای غیرمعمول و ناهنجاری ها مانند قرارگیری فایل های غیرمعمول یا استفاده از ابزار.

قوانین Sigma : برای تشخیص ناهنجاری های مبتنی بر لاگ و رفتارهای غیرمعمول.

THOR Cloud به تیم های SOC لبه ای در شناسایی تهدیداتی که ممکن است توسط ابزارهای سنتی نادیده گرفته شوند، به ویژه در سناریوهای حمله پیچیده یا فرار، ارائه می دهد

.

در صورتی که این مقاله (بهینهسازی عملیات SOC با THOR Cloud: تحول در Forensic Analysis از راه دور ) برای شما مفید و آموزنده بود، پیشنهاد میشود برای اطلاع از سایر مقالات مستر لایسنس به صفحه وبلاگ مستر لایسنس مراجعه نمایید.

تیم مستر لایسنس با بهره گیری از متخصصان مجرب امنیتی قادر به ارائه خدمات و راهکار در زمینه مهندسی معکوس و ایجاد لایسنس نرم افزارهای خارجی با تمامی امکانات کامل می باشد .

تمامی حقوق قانونی این سایت مربوط به MRlicense میباشد