اسکنر THOR APT با اجرای ارزیابیهای خودکار، نفوذها را شناسایی میکند، ریسکهای سایبری را تحلیل میکند و واکنش به حوادث را بهبود میدهد. این ابزار پیشرفته، با بهرهگیری از بیش از 30,000 امضای YARA، 3,000 قانون Sigma، مجموعهای از قوانین تشخیص ناهنجاری و هزاران شاخص تهدید (IOC)، فرآیند تحلیل قانونی را سریعتر و دقیقتر میسازد.

تهدیدات پایدار پیشرفته (APT) میتوانند خسارتزا و پرهزینه باشند. اما با اجرای ارزیابی خودکار نفوذ، سازمانها میتوانند این تهدیدات را در مراحل اولیه شناسایی کنند. اسکنر پیشرفته THOR Forensic فعالیتهای هکری را که از دید دیگر ابزارها پنهان میمانند، آشکار میکند.

کشف کنید که چگونه THOR دفاعهای سایبری شما را تقویت کرده و واکنش به رخدادها را سادهتر میکند.

با استفاده از THOR، تیم امنیتی میتواند تهدیدات پیچیده را شناسایی و تحلیل کند. این ابزار از بیش از 30 ماژول تشخیص برای اسکن مسیرها و حافظههای مختلف بهره میبرد و تهدیداتی را کشف میکند که ابزارهای معمولی از آنها غافل میشوند. پایگاه امضای گستردهی THOR ارزیابی سریع را ممکن میسازد و با پشتیبانی از اسکن همزمان صدها یا حتی هزاران سیستم، بهرهوری تیم امنیتی را افزایش میدهد. علاوه بر این، THOR از شاخصها و قوانین سفارشی پشتیبانی میکند تا سازمانها بتوانند آن را با نیازهای خاص خود سازگار کنند. به همین دلیل، این ابزار به بخش کلیدی هر استراتژی پاسخ به رخداد تبدیل شده است.

THOR با انجام اسکنهای منظم، فعالیتهای مشکوک و نشانههای نفوذ را شناسایی میکند و به شکل پیشگیرانه از وقوع حوادث امنیتی جلوگیری میکند. این اسکنر پیشرفته، مواردی را که آنتیویروسها از آن چشمپوشی میکنند، رصد میکند. با خودکارسازی فرایند ارزیابی نفوذ، THOR دادهها را به طور مداوم تحلیل میکند تا تغییرات و تهدیدات بالقوه را بین اسکنها شناسایی کند. این قابلیت به سازمانها امکان میدهد تا محیطهای دیجیتال خود را پایش کرده و در برابر تهدیدات نوظهور سریع واکنش نشان دهند. مقایسهی هوشمندانهی هر اسکن با نسخهی قبلی نیز فقط یافتههای جدید یا تغییریافته را نمایش میدهد و فرآیند تحلیل قانونی را برای تمام نقاط پایانی تسهیل میکند.

قابلیتهای پیشرفتهی THOR به متخصصان Forensic Analysis اجازه میدهد تا اسکن نقاط پایانی و image را با سرعت بیشتری انجام دهند. کارشناسان میتوانند شواهد دیجیتال را بهصورت کارآمد و جامع تحلیل کنند و با بهینهسازی منابع، روند بررسی نقضهای امنیتی را کوتاهتر کنند. THOR فرآیند تجزیه و تحلیل شواهد را سادهتر و دقیقتر کرده و دقت تحقیقات را افزایش میدهد.

THOR با ارائه تجزیه و تحلیل عمیق و قابلیتهای خودکار forensic ، تلاشهای جاسوسی صنعتی، حملات باجخواهی و سایر فعالیتهای مخرب هک را شناسایی میکند. این تهدیدات پایدار پیشرفته (APT) اغلب توسط آنتیویروسها و EDRها نادیده گرفته میشوند

THOR با سرعت بخشیدن به فرآیند تحلیل forensic در شرایط حساس و بحرانی، به شما کمک میکند تا در کوتاهترین زمان ممکن به نتایج دقیق دست یابید. این ابزار برای موقعیتهایی طراحی شده که واکنش سریع به تهدیدات و جمعآوری شواهد برای تصمیمگیریهای مهم امنیتی ضروری است.

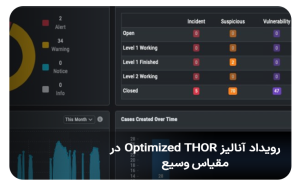

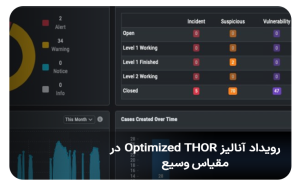

راهکارهای ما این امکان را فراهم میکنند که اسکنهای THOR را بهصورت سازمانی و از طریق یک کنسول مدیریت مرکزی اجرا کنید

تمرکز THOR بر فعالیتهای هک در سیستمهای IT و OT

برخلاف نرمافزارهای آنتیویروس سنتی، THOR مستقیماً بر شناسایی فعالیتهای مخرب هکرها تمرکز دارد. این ابزار ردپای ابزارهای نفوذ، خروج دادهها، پیکربندیهای مخفی برای دسترسی غیرمجاز، web shellها و روشهایی را که مهاجمان برای حفظ دسترسی مداوم به سیستمها استفاده میکنند، شناسایی میکند.

بهعنوان مکمل راهکارهای EDR، THOR تحلیل دقیقی از شواهد دیجیتال (forensic artifacts)، حافظه و لاگها ارائه میدهد و نفوذهایی را کشف میکند که در گذشته ممکن است از دید سایر ابزارها پنهان مانده باشند.

با تکیه بر پایگاه دادهای شامل بیش از 30,000 امضای YARA، 3,000 قانون Sigma و 30 ماژول تشخیص، THOR پوشش کاملی از تهدیدات پایدار پیشرفته (APT) را تضمین میکند.

THOR تهدیدات و آسیبپذیریهای ناشناخته در سیستمهای شما را شناسایی میکند و امنیت فناوری اطلاعات (IT) و فناوری عملیاتی (OT) سازمان را تضمین میکند. این ابزار، با عملکرد در انواع سیستمها از جمله سیستمهای عامل قدیمی، شبکهها، دستگاههای تعبیهشده، hypervisorها، سیستمهای کنترل صنعتی (ICS) و دستگاههای اینترنت اشیا (IoT)، پوشش جامع اسکن ارائه میدهد.

ویژگی حالت آفلاین THOR، امکان اسکن دستگاههایی را فراهم میکند که دائماً به شبکه متصل نیستند. با استفاده از THOR، تیم شما میتواند شکافهای موجود در شناسایی تهدیدات را که توسط آنتیویروسها و راهکارهای EDR نادیده گرفته شدهاند، پر کند و سیستمها را در برابر تهدیدات پیشرفته ایمن نگه دارد.

THOR با ارائه نرخ تشخیص پیشرو در صنعت و هزاران امضای پیشرفته، نیازهای شکار تهدید در سطح جهانی را برآورده میکند. این ابزار قادر است ناهنجاریها، تکنیکهای پنهانسازی و رفتارهای مشکوک را شناسایی کرده و روند ارزیابی نفوذ را تسریع کند، در حالی که بالاترین سطح امنیت را تضمین مینماید. THOR به شما امکان میدهد تا فوریت حوادث را به سرعت اولویتبندی کنید، حملات مشکوک را تأیید نمایید و با ارزیابی مستمر و پیشگیرانه، نقضهای ناشناخته را شناسایی کنید.

THOR با ارائه گزینههای متنوع و آسان برای یکپارچهسازی، به کاربران امکان میدهد تا از آن بهعنوان یک ابزار ارزیابی مجدد در کنار سیستمهای تشخیص و پاسخ به تهدیدات نقاط پایانی (EDR) استفاده کنند. این ابزار همچنین امکان طبقهبندی و مدیریت یافتههای امنیتی در مقیاس گسترده، از طریق ASGARD Analysis Cockpit را فراهم میکند. علاوه بر این، کاربران میتوانند یافتههای امنیتی مهم را در سیستمهای SIEM/SOAR یا پلتفرمهای خودکارسازی و هماهنگسازی پاسخ به تهدیدات، بهطور مؤثر تجزیه و تحلیل کرده و اقدامات لازم را اجرا کنند.

شما میتوانید به سیستم امنیتی خود، شاخصها و امضاهایی را اضافه کنید که به صورت سفارشی از سوی خودتان یا از منابع خارجی مانند فیدهای تهدید یا گزارشهای تهدید به دست آمدهاند. این امکان به شما میدهد تا سیستم امنیتی خود را برای شناسایی تهدیدات خاص و منحصر به فرد تنظیم و بهینهسازی کنید.

THOR در حین انجام اسکنها، به طور مداوم میزان استفاده از منابع سیستم را نظارت میکند. این ابزار به محدودیتهای استفاده از پردازنده مرکزی (CPU) احترام میگذارد و از فراتر رفتن میزان استفاده از CPU از حد تعیینشده جلوگیری میکند. همچنین، THOR میزان حافظه آزاد سیستم را کنترل میکند تا از بروز مشکلات ناشی از کمبود حافظه جلوگیری کند. علاوه بر این، برای حفظ پایداری سیستم، THOR میتواند سرعت اسکن را تنظیم کند (ترافیک را محدود کند) تا از تأثیر منفی اسکن بر عملکرد عادی سیستم جلوگیری شود."

در صورتی که این مقاله (آیا سیستمهای IT و OT شما در معرض خطر هستند؟ ) برای شما مفید و آموزنده بود، پیشنهاد میشود برای اطلاع از سایر مقالات مستر لایسنس به صفحه وبلاگ مستر لایسنس مراجعه نمایید.

تیم مستر لایسنس با بهره گیری از متخصصان مجرب امنیتی قادر به ارائه خدمات و راهکار در زمینه مهندسی معکوس و ایجاد لایسنس نرم افزارهای خارجی با تمامی امکانات کامل می باشد .

تمامی حقوق قانونی این سایت مربوط به MRlicense میباشد