عملکرد APT Scanner

APT Scanner از ترکیبی از تکنیکها و روشهای مختلف برای شناسایی و جداسازی تهدیدات بالقوه استفاده میکنند. برخی از روشهای رایج عبارتند از:

تشخیص مبتنی بر امضا: اسکنر دارای پایگاه دادهای از امضاهای تهدیدات شناخته شده است و به دنبال تطابق آنها در ترافیک شبکه یا سیستمهای میزبان میگردد. در صورت یافتن تطابق، آلارم فعال میشود.

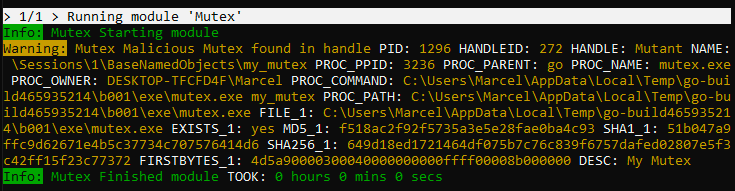

تشخیص ناهنجاری: اسکنر میتواند رفتارهای غیرعادی را که نشاندهنده تهدید بالقوه هستند، شناسایی کند.

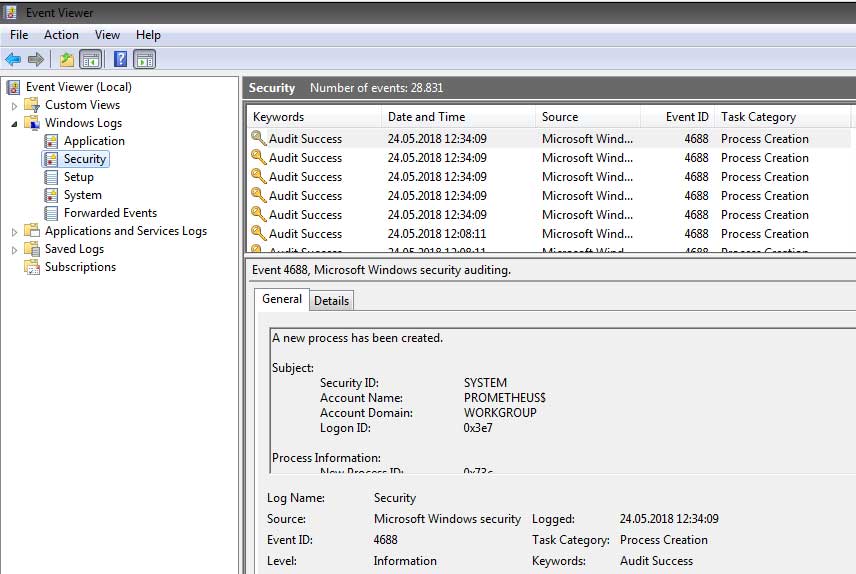

تجزیه و تحلیل لاگ: اسکنر لاگهای سیستم را برای نشانههایی از تلاشهای نفوذ بررسی میکند.

اسکن فایل: اسکنر فایلها را برای بدافزار احتمالی اسکن میکند.

شما میتوانید لایسنس کرکی مربوط به ارسال و دریافت ایمیل APT Scanner را از مسترلایسنس تهیه کنید.

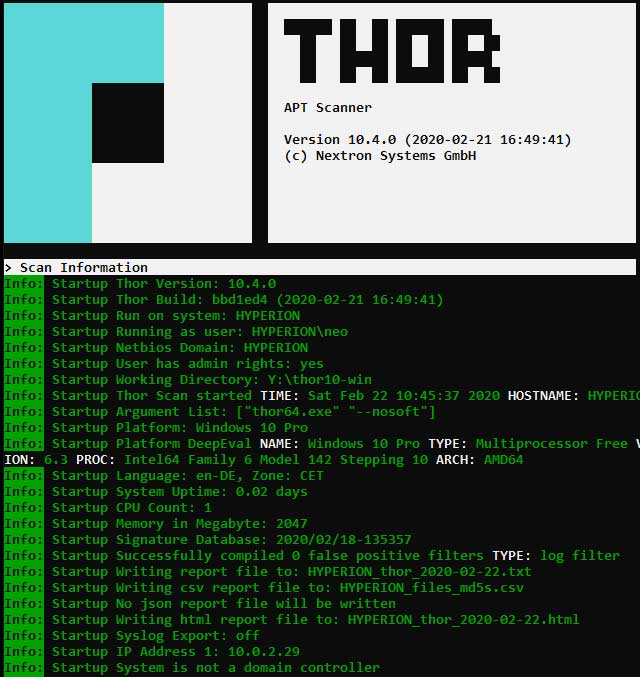

برخورد با رویدادهای امنیتی (Incident Response) اغلب با گروهی از سیستمهای به خطر افتاده و حتی گروهی بزرگتر از سیستمهایی که احتمالاً تحت تأثیر قرار گرفتهاند شروع میشود. تحلیل دستی حجم زیادی از تصاویر باستانشناسی دیجیتال (forensic images) میتواند چالشبرانگیز باشد.

THOR با بیش از 30,000 قوانین YARA دستساز، 3000 قواعد Sigma، تعداد زیادی قوانین تشخیص ناهنجاری و هزاران شاخصهای سازش (IOCs)، تحلیل باستانشناسی دیجیتال شما را سرعت میبخشد.

THOR تحلیل Forensic شما را 4 برابر سریعتر میکند

THOR، یک ابزار یا برنامه تحلیل جرم یابی، میتواند فرآیند تجزیه و تحلیل شواهد دیجیتال را تا 4 برابر سریعتر از روشهای سنتی انجام دهد.

مزایای سرعت تحلیل جرم یابی:

کاهش زمان لازم برای حل جرایم: با سریعتر شدن تحلیل Forensic، مجریان قانون و متخصصان جرم یابی میتوانند سریعتر شواهد را جمعآوری و تجزیه و تحلیل کنند و در نتیجه زمان لازم برای حل جرایم را کاهش دهند.

افزایش کارایی: سرعت بیشتر تحلیل فارنزیک به معنای کارایی بیشتر برای مجریان قانون و متخصصان جرم یابی است. این امر میتواند منجر به صرفهجویی در هزینه و افزایش بهرهوری شود.

بهبود عدالت: با حل سریعتر جرایم، عدالت برای قربانیان و جامعه به طور کلی سریعتر حاصل میشود.

APT Scanner

THOR روی تمام چیزهایی که آنتیویروس از دست میدهد، تمرکز میکند.

با مجموعه عظیم امضای خود شامل هزاران قانون YARA و Sigma، IOCها، بررسیهای روتکیت و ناهنجاری، THOR تمام انواع تهدیدات را پوشش میدهد. THOR نه تنها Backdoorها و ابزارهایی را که مهاجمان استفاده میکنند شناسایی میکند، بلکه خروجیها، فایلهای موقت، تغییرات پیکربندی سیستم و سایر ردپای فعالیتهای مخرب را نیز شناسایی میکند.

نصب THOR ضروری نیست.

شما به راحتی میتوانید آن را روی سیستم دیگری کپی کنید، از طریق یک اشتراک شبکه اجرا کنید یا روی درایوهای USB که به همراه خود به سیستمهای آلوده میبرید، استفاده کنید.

با این حال، برای ارزیابی مداوم نفوذ، میتوانید آن را با استفاده از Agentهای ASGARD مستقر کنید.

نرخ تشخیص چشمگیر THOR در صنعت به خوبی شناخته شده است و با نیازهای شکارچیان تهدید در سراسر جهان مطابقت دارد. هزاران امضای عمومی ناهنجاریها، تکنیکهای مخفیسازی و ویژگیهای مشکوک را شناسایی میکنند تا ارزیابیهای نفوذ را به سرعت تسریع بخشند.

THOR روشهای مختلفی را برای گزارش یافتهها پشتیبانی میکند. این برنامه یک گزارش متنی مینویسد یا پیامهای SYSLOG را به یک سیستم از راه دور ارسال میکند (TCP، UDP، CEF، JSON، TLS اختیاری). در پایان اسکن یک گزارش HTML ایجاد میشود. میتوانید از برنامه رایگان Splunk یا ASGARD Analysis Cockpit برای تجزیه و تحلیل گزارشهای THOR از هزاران سیستم استفاده کنید.

شما به راحتی میتوانید نشانگرها (نشانههایی از فعالیتهای مشکوک که ممکن است نشاندهنده یک حمله سایبری ) و امضاهای (الگوهایی برای شناسایی بدافزار و سایر تهدیدات سایبری) خود را از منابعی که اطلاعات بهروز در مورد تهدیدات امنیتی جدید را ارائه میدهند، تحقیقات شخصی یا گزارشهای تهدید اضافه کنید.

THOR در حین اسکن، منابع سیستم را کنترل میکند.

اگر مقدار حافظه رم (RAM) آزاد در دسترس، پایینتر از سطح مشخصی بیفتد، THOR اسکن را متوقف کرده و با یک هشدار خارج میشود. همچنین در صورت تشخیص منابع سختافزاری پایین، به طور خودکار محدودیت اعمال میکند و ویژگیهایی که میتوانند بر پایداری سیستم تأثیر بگذارند را غیرفعال میکند.

انعطافپذیری فوقالعادهی THOR

قابلیت انعطافپذیری THOR فوقالعاده است. این ابزار میتواند به صورت مستقل برای اولویتبندی (تریاژ)، بررسی زندهی صحنهی جرم (live forensics) یا اسکن تصاویر در محیط آزمایشگاه مورد استفاده قرار گیرد.

THOR ابزار ایدهآلی برای برجسته کردن عناصر مشکوک، کاهش حجم کار و سرعت بخشیدن به تحقیقات DFIR (پاسخگویی و بررسی حوادث سایبری) در لحظاتی است که دستیابی به نتایج سریع حیاتی است.

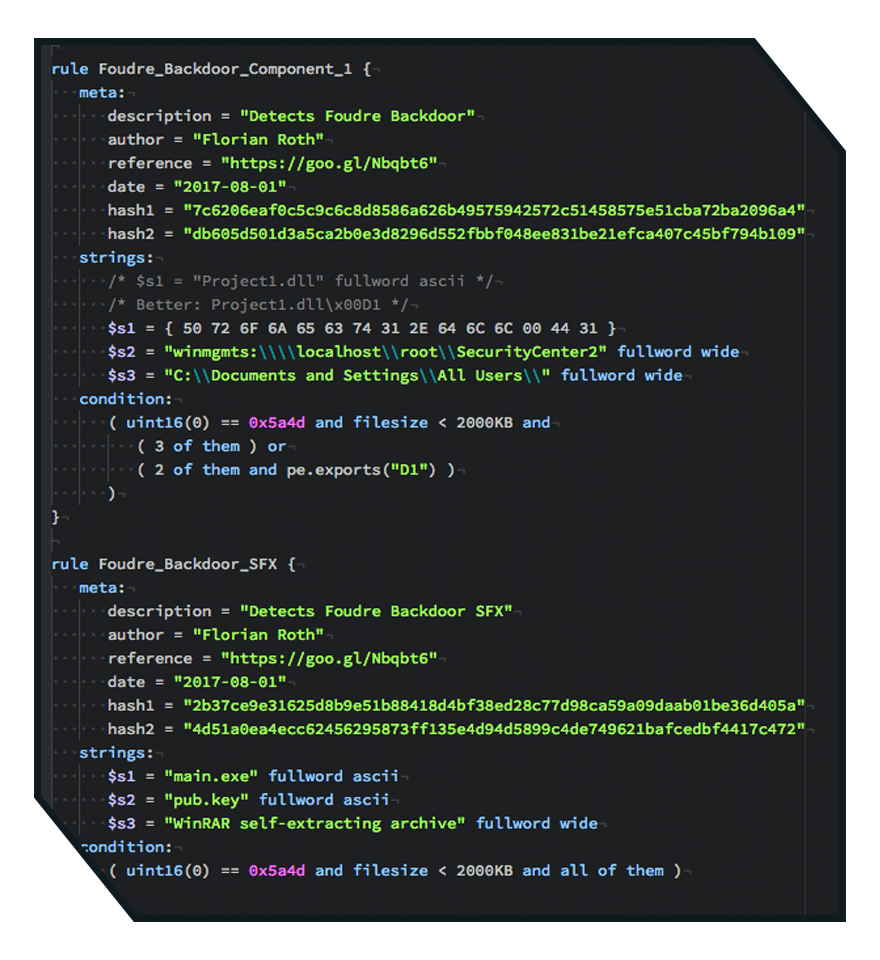

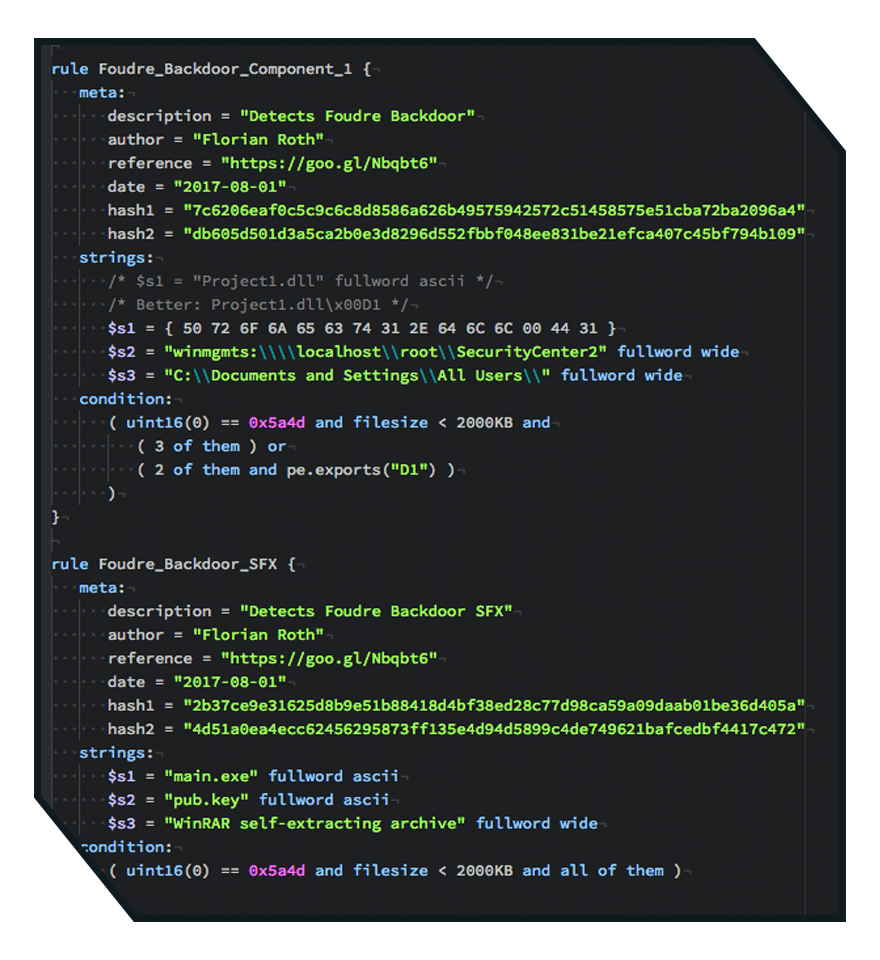

مجموعه امضاهای THOR

مجموعهای از امضاهای دیجیتال که برای شناسایی بدافزار، آسیبپذیریها و سایر تهدیدات امنیتی استفاده میشود. این مجموعه امضاها به طور مرتب با اطلاعات جدید بهروزرسانی میشود تا از آخرین تهدیدات محافظت شود.

این امضاها شامل موارد زیر هستند:

قوانین وب: این امضاها برای شناسایی اسکریپتهای مخربی که به مهاجمین نفوذ به وبسایتها را میدهند، استفاده میشوند.

قوانین ناهنجاری: این امضاها فعالیتهای غیرمعمول در سیستم را شناسایی میکنند که ممکن است نشاندهندهی حمله باشد.

قوانین بدافزار: این امضاها انواع مختلف بدافزار را شناسایی میکنند، از جمله ویروسها، کرمها و اسبهای Trojan.

قوانین ابزار هک و خروجی ابزار: این امضاها ابزارهایی را که هکرها برای نفوذ به سیستمها استفاده میکنند و همچنین خروجی این ابزارها را شناسایی میکنند.

قوانین اسکریپت و ماکروسهای مخرب: این امضاها اسکریپتها و ماکروهایی را که برای آسیب رساندن به سیستم طراحی شدهاند، شناسایی میکنند.

قوانین کد بهرهبرداری: این امضاها نقاط ضعف امنیتی شناختهشده (آسیبپذیریها) را شناسایی میکنند که مهاجمین میتوانند از آنها برای نفوذ به سیستمها استفاده کنند.

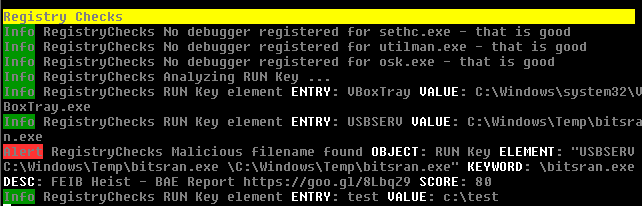

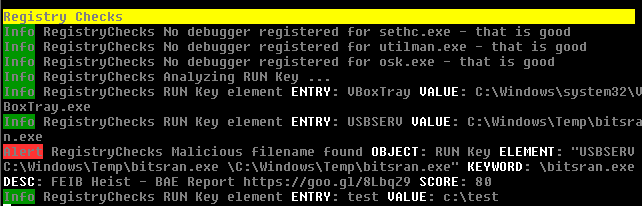

قوانین تطبیق رجیستری و فایل لاگ: این امضاها تغییرات مشکوک در رجیستری سیستم و فایلهای لاگ را شناسایی میکنند که ممکن است نشاندهندهی فعالیت مخرب باشد.

برای مشاهدهی برخی از نمونههای یافتههای THOR با نرخ تشخیص پایین آنتیویروس، میتوانید به صفحهی آمار VALHALLA مراجعه کنید.

شاخصهای سفارشی و قوانین YARA

THOR از زبان YARA به عنوان قالب اصلی برای تعریف امضاهای تشخیص تهدیدات استفاده میکند. نحوهی ادغام YARA در THOR به طور کامل با فرمت استاندارد YARA سازگار است، با این حال، THOR قابلیتهای تطبیق استاندارد را گسترش داده است تا بتواند بررسیهای اضافی انجام دهد.

گسترش پایگاه داده داخلی THOR با قوانین و شاخصهای سفارشی شما بسیار ساده است. کافی است این قوانین را در پوشه استاندارد امضا قرار دهید.

این مستندات به شما راهنمایی میدهند در مواردی که میخواهید از افزونههای ویژه استفاده کنید یا امضاهای خود را قبل از استقرار رمزنگاری کنید.

با این حال، با THOR Thunderstorm میتوانید اسکنهای THOR را روی هر سیستمعاملی اجرا کنید. شما میتوانید سیستمهای زنده، تصاویر دیسک یا شواهد خاص جرم یابی مانند فایلهای EVTX، دامپهای حافظه یا کندوهای رجیستری را اسکن کنید.

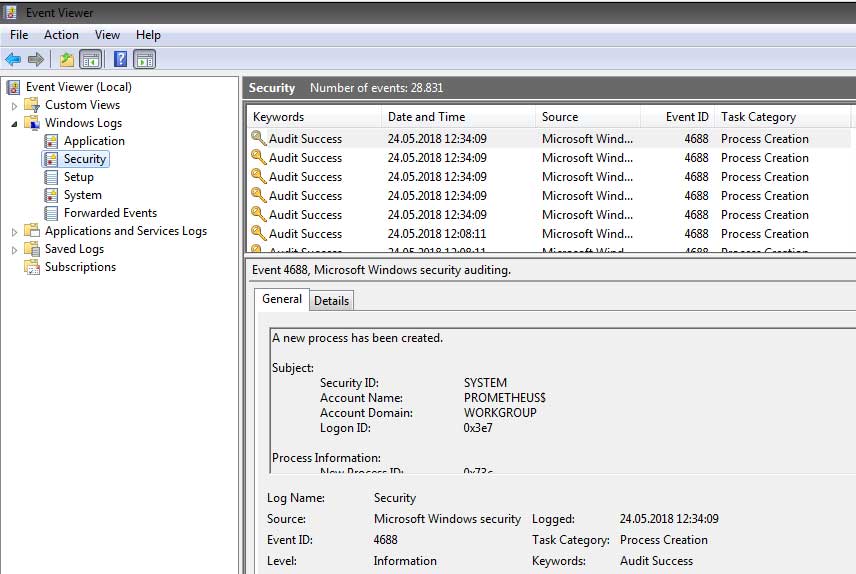

“سیگما” برای جستجو و شناسایی الگوهای خاص و نشانههای مشخصی در دادهها استفاده میشود. این الگوها میتوانند نشاندهندهی فعالیتهای مخرب، تهدیدات امنیتی، یا رویدادهای غیرعادی باشند.

تحلیل لاگ رویداد، لاگهای محلی ویندوز را تجزیه و تحلیل میکند، به دنبال شاخصهای خطر (مانند نام فایلهای مشکوک) در ورودیها میگردد و قوانین سیگما را روی هر ورودی لاگ اعمال میکند.

کاربردهای رایج Sigma Scanning:

تشخیص نفوذ: شناسایی تلاشهای نفوذ به سیستمها و شبکهها

تحلیل لاگها: بررسی لاگهای سیستم برای یافتن فعالیتهای مشکوک

تهدید شکار: جستجوی فعالانه برای تهدیدات جدید و ناشناخته

انطباق با مقررات: اطمینان از رعایت استانداردهای امنیتی و مقررات صنعت

مزایای سیگما اسکنینگ:

انعطافپذیری بالا: امکان تعریف قوانین سفارشی برای انواع مختلف تهدیدات

دقت بالا: تشخیص دقیق تهدیدات با استفاده از الگوهای پیچیده

کارایی بالا: پردازش سریع حجم بالای دادهها

جامعه کاربری فعال: دسترسی به یک جامعه بزرگ از تحلیلگران و توسعهدهندگان

به طور خلاصه، سیگما اسکنینگ یک روش قدرتمند برای شناسایی و مقابله با تهدیدات امنیتی است که به سازمانها کمک میکند تا امنیت سیستمها و دادههای خود را بهبود بخشند.

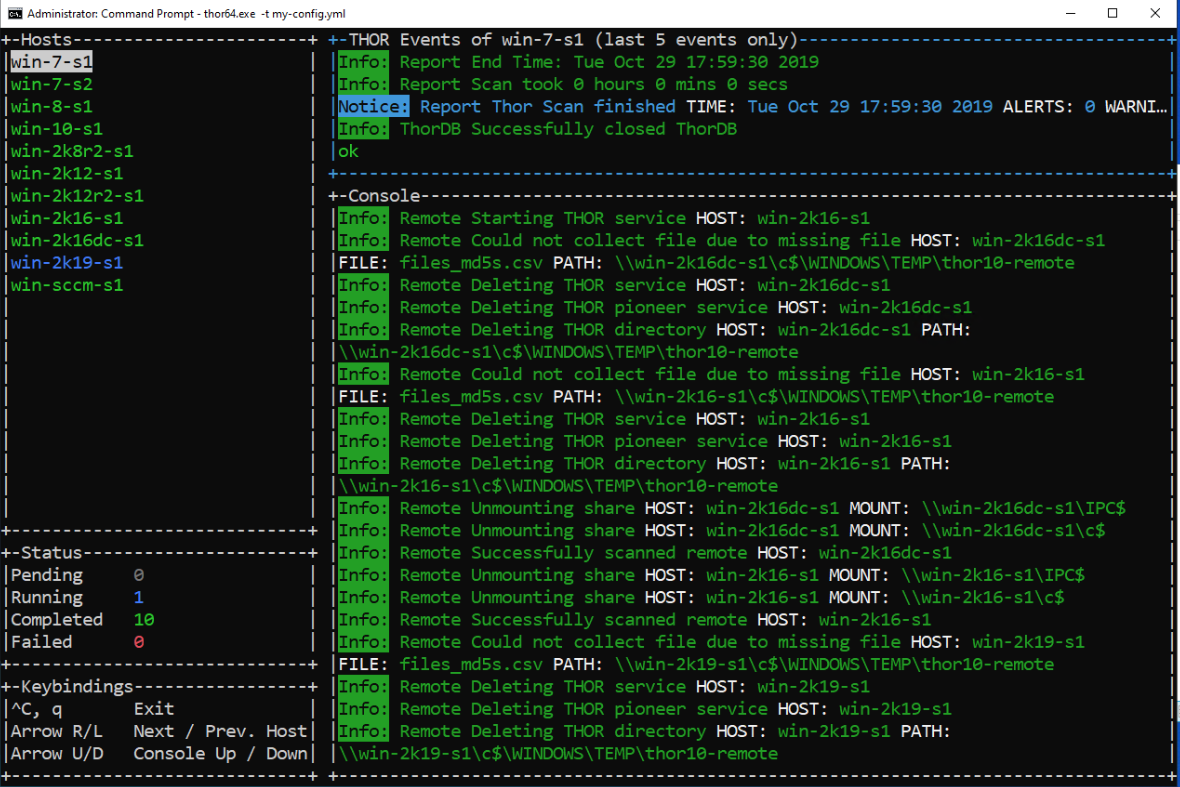

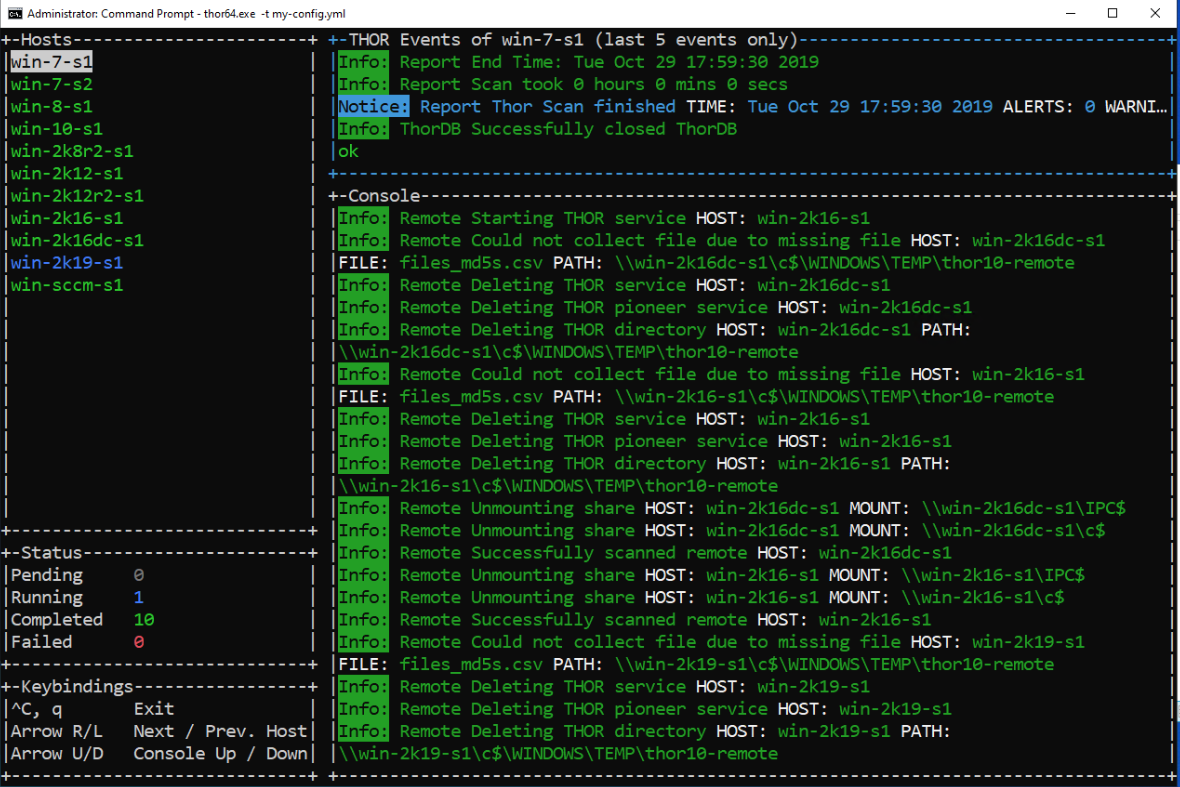

امکاناتی به نام THOR Remote به شما اجازه میدهد تا چندین سیستم پایانی ویندوز را از یک ایستگاه کاری دارای امتیاز واحد اسکن کنید. این قابلیت را میتوان به عنوان ترکیبی از PsExec و قدرت THOR تصور کرد.

ماژول رجیستری، IOCهای مربوط به نام فایل و قوانین یارا THOR برای تشخیص رجیستری را روی رجیستری بارگذاری شده و کندوهای رجیستری اعمال میکند.

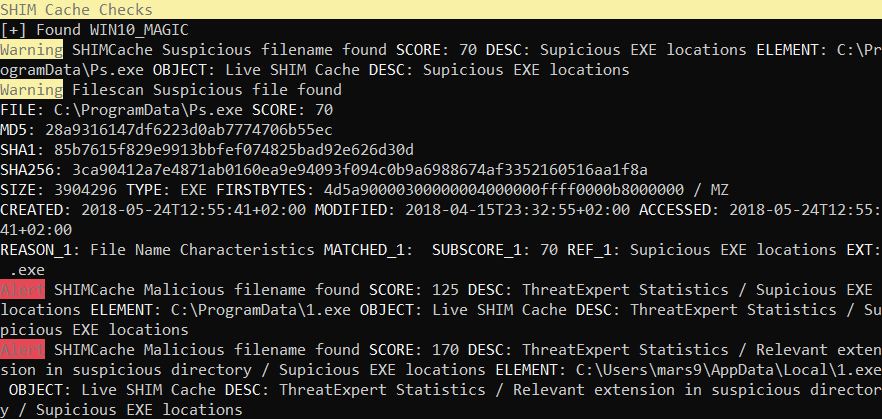

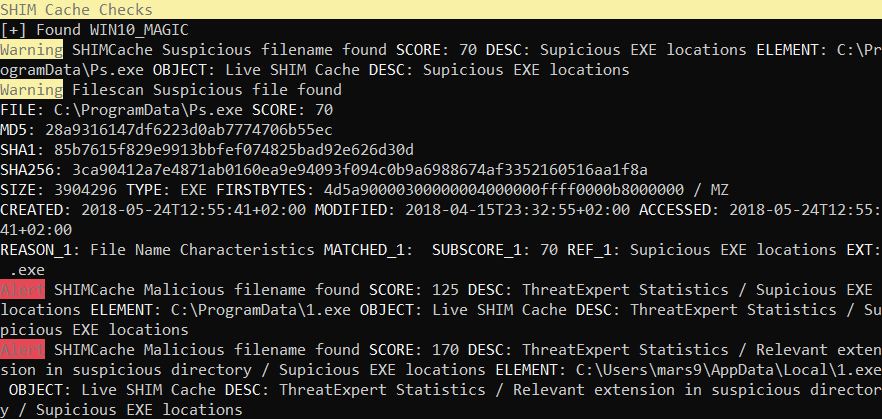

ماژول کش SHIM محتویات کش AppCompat را روی سیستمهای ویندوز تحلیل میکند، تمام IOCهای نام فایل، قوانین رگکس ناهنجاری را اعمال میکند یا صرفاً تمام ورودیها را برای بررسی شما چاپ میکند. این ماژول به شما امکان میدهد ورودیهای مخرب یا مشکوک برنامههایی را که مدتها پیش توسط مهاجمان حذف شدهاند، تشخیص دهید.

کش SHIM (SHIM Cache) مکانی است که اطلاعات مربوط به این لایههای سازگاری ذخیره میشود. این اطلاعات شامل اطلاعاتی درباره برنامههایی است که برای اجرای آنها از SHIM استفاده شده است.

تحلیل کش SHIM به معنای بررسی دقیق اطلاعات ذخیره شده در این کش است. این کار معمولاً برای اهداف زیر انجام میشود:

تشخیص بدافزارها: برخی از بدافزارها از SHIM برای پنهان کردن خود و جلوگیری از تشخیص استفاده میکنند. تحلیل کش SHIM میتواند به شناسایی این نوع بدافزارها کمک کند.

بررسی تغییرات در سیستم: با تحلیل کش SHIM میتوان تغییراتی که در سیستم ایجاد شده است و به اجرای برنامههای خاصی مربوط میشود را بررسی کرد. این کار به ویژه برای بررسی تغییراتی که ممکن است توسط بدافزارها ایجاد شده باشد مفید است.

بررسی مشکلات سازگاری: اگر برنامهای به درستی اجرا نشود، تحلیل کش SHIM میتواند به شناسایی مشکلات سازگاری کمک کند.

جمعآوری اطلاعات قانونی: اطلاعات موجود در کش SHIM میتواند برای جمعآوری اطلاعات قانونی درباره استفاده از رایانه و برنامههای نصب شده استفاده شود.

ماژول کش SHIM محتویات کش AppCompat را روی سیستمهای ویندوز تحلیل میکند، تمام IOCهای نام فایل، قوانین رگکس ناهنجاری را اعمال میکند یا صرفاً تمام ورودیها را برای بررسی شما چاپ میکند. این ماژول به شما امکان میدهد ورودیهای مخرب یا مشکوک برنامههایی را که مدتها پیش توسط مهاجمان حذف شدهاند، تشخیص دهید.

مثالهای ادغام

THOR بسیار انعطافپذیر است و میتوان آن را به روشهای مختلف برای ساخت بهترین راهحل یا ادغام یکپارچه با زیرساخت و جریان کاری موجود شما ترکیب کرد.

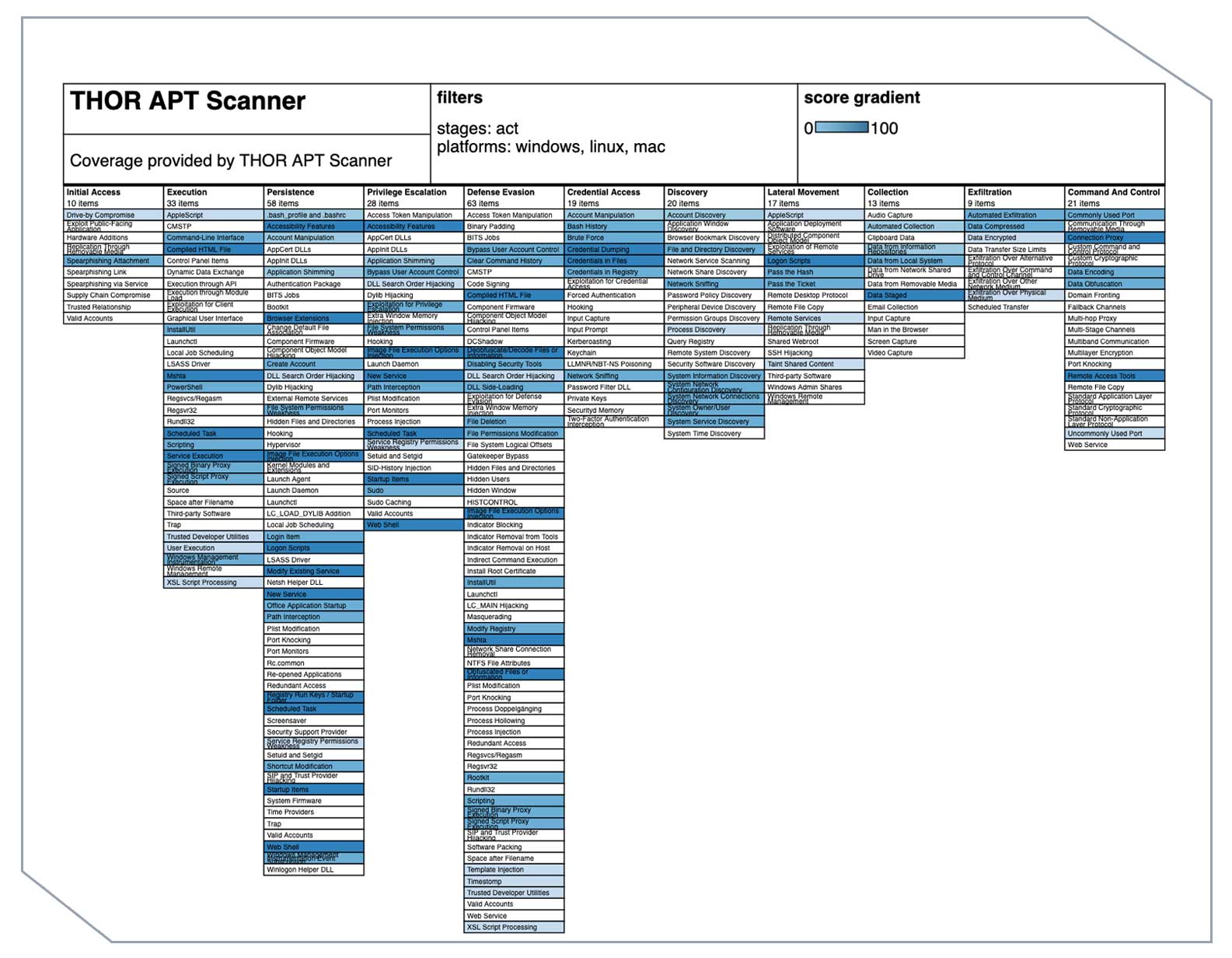

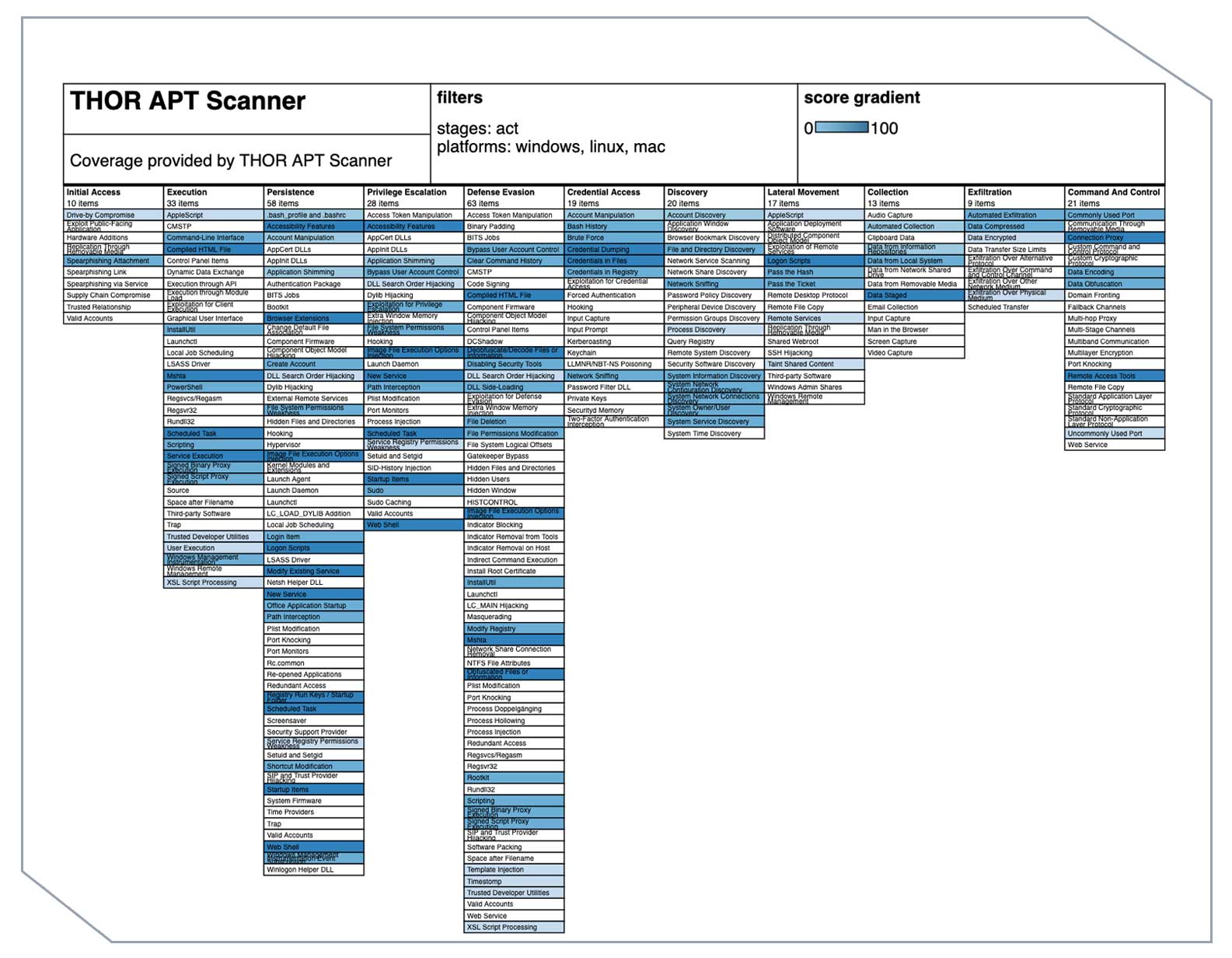

پوشش MITRE ATT&CK

با استفاده از ناوبری ATT&CK و فایل JSON ما، میتوانید پوشش THOR را برای روشهای حمله مربوطه بررسی کنید.

پشتیبانان ما 24 ساعت شبانه روز در حال خدمتگذاری هستند

در لینکدین ما را دنبال کنید

تیم مستر لایسنس با بهره گیری از متخصصان مجرب امنیتی قادر به ارائه خدمات و راهکار در زمینه مهندسی معکوس و ایجاد لایسنس نرم افزارهای خارجی با تمامی امکانات کامل می باشد .

تمامی حقوق قانونی این سایت مربوط به MRlicense میباشد