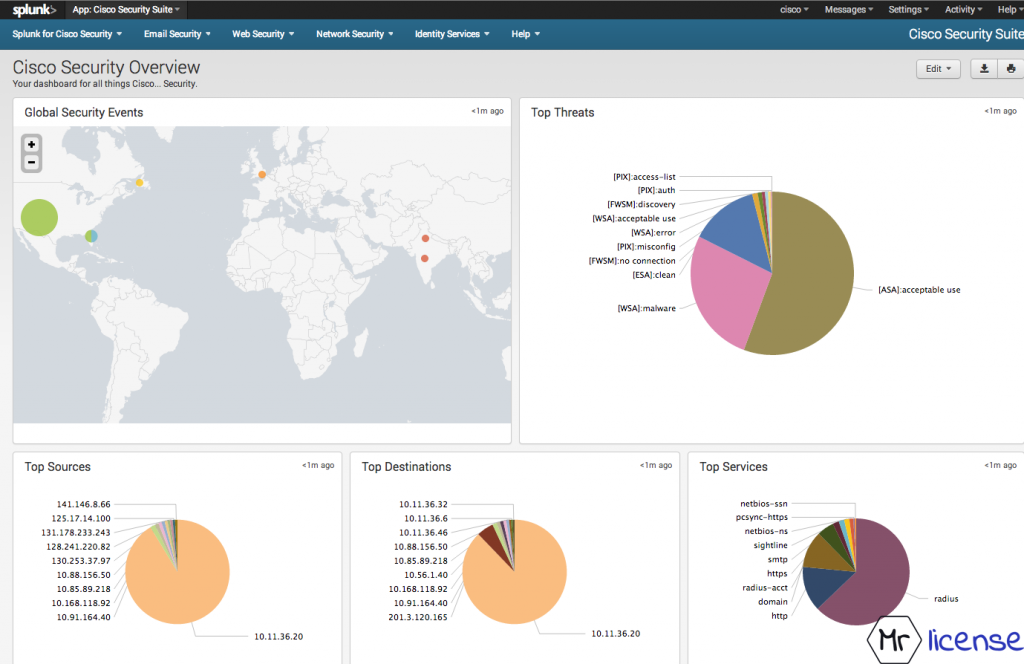

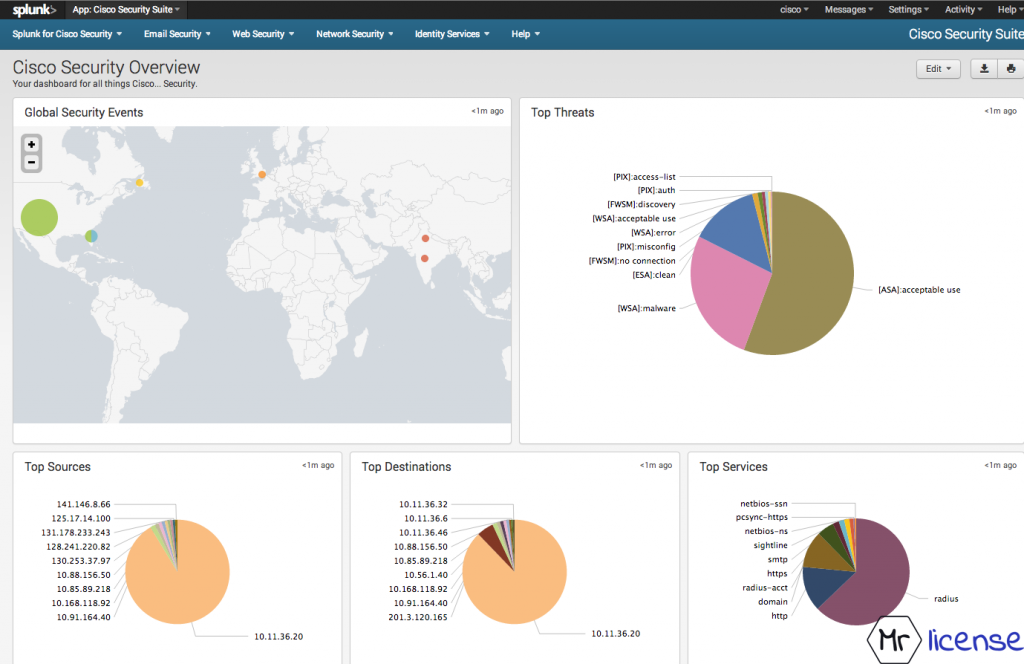

در این مقاله قصد داریم درباره نحوه ی راه اندازی splunk توضیح دهیم، با ما همراه شوید. از قابلیت

هایی که اسپلانک را از سایر محصولات مشابه خود من جمله HP ArcSight و IBM Qradar متمایز

می کند. استفاده از نسخه تریال یا رایگان آن تا دو ماه است که به راحتی می توان از سایت اسپلانک

دانلود کرد.درباره ی نحوه ی عملکرد لایسنس اسپلانک می توان گفت، مقدار حجم لاگ های ورودی در

شبانه روز را مدنظر می گیرید. در حالیکه محصولات مشابه بر اساس تعداد لاگ تولیدی در ثانیه

(EPS) عمل می کنند. این ویژگی اسپلانک منجر می شود تا تیم های امنیت محدودیتی در زمینه تعداد

تجهیزاتی که لاگ های خود را به سرویس SIEM ارسال می کنند، نداشته باشند.

نکته : برای استفاده از افزونه های حجمی پولی علاوه بر تهیه لایسنس اصلی اسپلانک باید افزونه مورد

نظر نیز لایسنس حجمی تهیه کرد. در زمینه کاربری SIEM که تهیه ی هر دو لایسنس مورد نیاز

(لایسنس Splunk Enterprise و لایسنس افزونه Enterprise Security) از محصولات مشابه کمتر

است.

بیگ دیتا چیست؟(Big Data)

در اصل بیگ دیتا(Big Data) تعریفی اقتصادی دارد. در لغت به معنی (داده بزرگ) است. با تحلیل

بیگ دیتا می توان (همبستگی های ناشناخته) و (الگوهای پنهان) و… بسیار اطلاعات مفیدی بدست

آورد.

چنین تحلیلی در علم اقتصاد می تواند باعث بروز مزیت نسبی و جلب سود اقتصادی شود. از جمله

مزیت های این فرایند بازاریابی موثرتر می توان نام برد. در واقع در بیگ دیتا با داده هایی سر و کار

داریم که ظرفیت آنها از نرم افزار های معمولی حجیم تر است. در نتیجه در این فرایند حجم زیادی از

داده های دسته بندی نشده و نا مرتب در اختیار قرار می گیرد. ساختاربندی و کشف الگوها از دل آنها

کاری دشوار به حساب می آید.

اهمیت بیگ دیتا(BigData) در چیست؟

بیگ دیتا از جمله اصطلاحات رایجی است که این روزها برای رشد و در دسترس بودن داده ساختارمند

و غیر ساختارمند، را توصیف می کند. بیگ دیتا مانند اینترنت می تواند برای جامعه و کسب و کار مفید

باشد. چرا که هر چه داده ها بیشتر باشند نیاز به تحلیل های دقیق تری دارند. تحلیل های دقیق تر

منجر به تصمیم گیری های درست تر و در نتیجه کارآیی بهتر و همچنین کاهش هزینه ها و ریسک ها

می شود. مسئله مهم این نیست که داده های زیادی بدست آورید بلکه مهم است که بدانید با آنها

چکار می خواهید بکنید. این که سازمان ها از هر منبعی می توانند داده بدست آورند امیدوار کننده

است. داده های مرتبط را تهیه می کنند و به تحلیل آنها می پردازند تا پاسخ سوالاتی از این دست را

بیابند. سوالاتی مانند کاهش زمان ، کاهش هزینه ، تصمیمات هوشمندانه تر کسب و کار ، توسعه

محصولات و پیشنهاداا جدید را پاسخ دهند. به عنوان مثال یا ترکیب بیگ دیتا و تحلیل های قوی این

امکان وجود دارد تا:

-به منظور صرفه جویی سالانه میلیارد ها دلار علت های اصلی شکست ها و نقص ها و مسائل را در هر

لحظه بررسی کرد.

-مسیر وسیله های حمل وسایل جاده ای را وقتی هنوز در جاده هستند بهینه سازی کرد.

-ظرف مدت چند دقیقه تمام سبد ریسک را دوباره حساب کرد.

-مشتریانی که بیشترین خرید و اهمیت را دارند فورا شناسایی کرد.

و…..

-کلمه ی بیگ دیتا از جمله داده های بسیار بزرگ و پیچیده است که برای پردازش آنها استفاده از ابزار

های مدیریت پایگاه داده در دسترس یا برنامه های پردازش داده سنتی سخت است. من جمله این

چالش ها استخراج ، جستجو ، ذخیره سازی ، Curation ، انتقال ، اشتراک ، بصری سازی و آنالیز می

باشد. کار کردن با بیگ دیتا با استفاده از بسته های بصری سازی و تحلیل های دسکتاپ و سیستم

های مدیریت دیتا بیس های رابطه ای، دشوار است و احتیاج به نرم افزار بسیار موازی در حال کار روی

ده ها ، صد ها و شاید هزاران سرور هستند. آنچه را که به عنوان بیگ دیتا می شناسیم، با توجه به

توانایی سازمان های مدیریت کننده آن و توانایی برنامه های کاربردی که در زمینه پردازش داده تحلیل

می کنند، تفاوت دارند. در بعضی از سازمان ها مواجه شدن با صدها گیگابایت داده احتیاج به بازبینی

آپشن های مدیریت داده دارند. ولی در برخی از سازمان ها ممکن است تا صدها گیگابایت داده به

چشم نیاید.

بیگ دیتا(Big Data) در سال 2015

شما از حجم زیاد اطلاعات چه تصوری دارید؟ هزار گیگابایت، ده ها هزار گیگابایت یا صدها هزار

ترابایت!سال 2015 نام های زیادی را برایش در نظر گرفتند.مانند : سال محاسبات ابری ، سال شبکه

های اجتماعی ،سال تلفن های همراه هوشمند و تبلت ها ، سال سرویس های رنگارنگ اینترنتی و… اگر

لحظه ای فکر کنید متوجه می شوید که استفاده از این محصولات نرم افزاری و سخت افزاری در ابعاد

غیر قابل تصور و باور نکردنی تولید اطلاعات و داده کند.

با توجه به آمار و ارقام امروزه در طول شبانه روز 2.5 اگزابایت اطلاعات و داده توسط سازمان ها و

اشخاص تولید می شود ، این در حالی است که 90 درصد از داده های موجود در جهان در دو سال

گذشته تولید شده اند. با افزایش روز افزون کاربران سیستم های ارتباطی، بی وقفه و با شیب تند غیر

قابل مهار ادامه می یابد و نیاز به یافتن ابزار ها و روش ها و مکانیزم هایی برای دخیره و بازیابی و

تحلیل داده ها بان را در سیار موثر و کارآمد است. اما آنچه مبحث داده و مکانیزم مدیریتی آن را در

پایان سال 2015 به چالش کشیده، آگاه شدن از این حقیقت است که قریب به 90 درصد از کل داده

های ذخیره شده در جهان دیجیتال به طوری ساختار نیافته (Unstructured Data) هستند و این امر

ما را با موضوع مهمی به نام بیگ دیتا (Big Data ) مواجه می کند.

به زبان ساده تر (داده بزرگ) به مجموعه هایی از داده (datasets) گفته می شود که بسیار سریع رشد

می کنند و در زمان کوتاهی حجم اطلاعات آنها چنان بالا میرود که ذخیره سازی ، تحلیل ، جستجو ،

بازیابی و تصویر سازی آنها با ابزارهای مدیریت داده ای که وجود دارد غیر قابل انجام است. آنچه که

مهم است این است که مفهوم داده بزرگ فقط در حوزه آکادمیک پرداخته می شده است. و در حل

مسئله های علمی مانند: تحقیقات زیست محیطی ، هوا شناسی ، شبیه سازی های پیچیده فیزیکی

و…. نبوده و بسیاری از سازمان ها و شرکت های بزرگ در سال های آینده با مشکل مواجه می شوند.

بدیهی است که این حجم از اطلاعات ابزار های خاصی برای مدیریت آنها لازم است. ابزار هایی مانند :

هادوپ (Hadoop) که جز موفق ترین نمونه های پیاده سازی شده توسط تفکر NoSQL محسوب می

شود. جنبش No SQL که ابتدا با هدف جایگزینی پایگاه های رابطه ای و با شعار پایان رابطه ای ها

(No SQL) خود را معرفی کرد، که با مقاومت پشتیبانان مکانیزم های رابطه ای مواجه شد. در آخر این

مقاومت باعث شد تا این جنبش دست از سماجت برداشته و شعار( نه فقط رابطه ایNo only SQL )

را برای خود انتخاب کنند.

این تغییر بزرگ باعث شد تا همه ی فعالان این عرصه از جمله موافق ها و مخالف ها با مشارکت

شرکت هایی مانند: یاهو و آپاچی پروژه هایی را مثل : Hadoop، MangoDB، Cassandra، CouchDB

و… در راستای حل مسائل مربوط به داده های بزرگ پا به عرصه وجود گذارند.

حرف آخر اینکه سال 2015 را می توان سال پردازش داده های انبوه و غیر ساخت یافته یا (داده های

بزرگ) دانست. رویکردی که علاوه بر روش ها و ابزار ها ، به پلتفرم و سخت افزار قابل اعتماد و قدرتمند

نیاز دارد. این در حالی است که خیلی از شرکت ها و سازمان ها حتی اگر توانایی خرید هم داشته

باشند، از جهت به روز رسانی و مدیریت و نگه داری آنها حاضر نیستند تهیه کنند.

SIEM چیست؟

SIEM در لغت به معنی امنیت اطلاعات و مدیریت رویداد نگاری است و از جمله مبحث های مهم در

طراحی یک مرکز عملیات امنیت SOC می باشد. یکی از قسمت های اساسی در هرSOC مبحث SIEM

می باشد.

SIEM از دو راه حل متفاوت گرفته شده است که شامل:

Security Information Managemen – SIM

Security Event Management – SEM

سیستم SIEM تجزیه تحلیل های Real-Time از هشدارهای امنیتی دستگاه ها و نرم افزارهای شبکه را

مهیا می کند . راه حل های SIEM دربرگیرنده نرم افزار ،سخت افزار و سرویس ها ،به منظور وقایع

نگاری امنیتی و ارائه گزارش های امنیتی می باشد .کلمات اختصاری SIEM,SEM,SIM را می توان در

مواردی به جای یکدیگر به کار برد هر چند که اصولاً معانی متفاوتی دارند. در مباحثی نظیر مدیریت

امنیت که با Real-time Monitoring ، وقایع نگاری، هشدارها و مسائلی از این دست سر و کار دارد

معمولاً با کلمه SEM همراه می شود. مبحث دیگر که شامل تحلیل و آنالیز لاگ ها و گزارش دهی می

گردد معمولاً به عنوان SIM همراه می شود .

SIEM چه کاربردهایی دارد ؟

از جمله موارد استفاده از ابزارهای SIEM را در سه دسته زیر می توان بیان کرد:

Security detective و investigative: این دسته گاهی لقب threat management را نیز به خود

اختصاص می دهد از آنجایی که بر روی شناسایی و واکنش و در واقع پاسخ به حملات، نفوذ بدافزار ها،

دسترسی غیر مجاز به داده ها و اطلاعات و دیگر مسائل امنیتی تمرکز دارد.

Compliance regulatory و policy : تمرکز این قسمت بر روی قوانین و سیاست های مورد نیاز و

همچنین احکام تعیین شده در سازمان ها می باشد.

Operational, system and network troubleshooting و normal operation: که عمدتا روی

مدیریت لاگ ها تمرکز دارد و با بررسی و یافتن مشکلات سیستم، بمنظور امکان دسترس پذیری

سیستم ها و برنامه های کاربردی برای رفع این مشکلات راه حلی می یابد.

نصب و راه اندازی Splunk بعنوان راهکار SOC

قبل از توضیح راه اندازی splunk ، ابتدا به توضیح چند سناریو کاربردی در سازمان ها از کاربرد سامانه

SIEM میپردازیم:

1- SOC یا مرکز عملیات امنیت می باشد. که در آن از ویژگی های تکنولوژی SIEM مثل بررسی و

correlation بطور لحظه ای استفاده می شود. سازمان با استقرار و توسعه SIEM می تواند تحلیل های

آنلاینی بصورت ۲۴*۷ داشته باشد و می تواند از هشدارهای امنیتی استفاده کند.

استفاده دیگر ، در سناریو mini-SOC است. در این موارد پرسنل امنیتی بابت چک کردن مسائل

امنیتی از بررسی هایی که بصورت آنی (non real-time) نمی باشد استفاده می کنند. تحلیلگران در

ساعات محدودی در طول روز آنلاین هستند و فقط مسئولیت بررسی مجدد هشدارها و گزارش های

مورد نیاز را بر عهده دارند.

2- automated SOC است که در این صورت سازمان ها SIEM را بصورت alert based مبتنی بر

rule ها پیکربندی و تنظیم می کنند و در واقع زمانی متوجه آن می شوند که هشداری از طرف SIEM

دریافت کنند. در این صورت تحلیلگران در صورت نیاز به بررسی هشدارها و بازبینی مجدد گزارش ها

به سراغ آن می روند که این کار می تواند هفتگی و یا حتی ماهیانه انجام شود. این عملکردی است که

خیلی از سازمان های کوچک خواهان آن هستند که برای تولید کنندگان ابزار SIEM در مقیاسی

کوچک و محدود مطلوب می باشد ، چون امکان سفارشی سازی گسترده برای آن ها ممکن نیست.

تکنولوژی log management نقشی در سناریو های دیگری دارد که خارج از حیطه امنیتی است.

مدیریت سیستم ها و شناسایی و رفع خطاهای برنامه های کاربردی دو دلیل استفاده از سیستم های

مدیریت لاگ ها هستند. با توسعه ی برنامه های کاربردی، سیستم مدیریت لاگ ها برای بررسی لاگ

های حاصل از آن ها و بررسی خطاها استفاده می شود. همچنین این ابزار می تواند رفتار نرمال برنامه

های کاربردی را بررسی کند و از کارکرد درست آن ها اطمینان پیدا کند.

3- برای تکنولوژی log management، گزارش دهی وضعیت انطباق است. (Compliance status

reporting) . در این صورت تحلیلگران و یا مدیران امنیتی گزارش ها را با توجه به مسئله

compliance بررسی می کنند. این بررسی ها بطور هفتگی و یا ماهیانه و یا در صورت اعمال قانون و

مقررات خاص انجام می شود. توجه: در این شرایط حتما یک دیدگاه و تمرکز امنیتی و عملکردی

(اجرایی) موجود نیست. این موارد کاربرد معمولا یک فاز گذرا و انتقالی هستند. در این موارد معمولا

ابزارهای log management می توانند خیلی مفید باشند و استفاده از ابزارهای SIEM چندان رایج

نیست. ( برای compliance)

نگهداری لاگ ها برای compliance اهمیت بالایی دارد اما نگهداری لاگ ها برای طولانی مدت چالش

بزرگی می باشد.

استانداردهای PCI DDS – Payment Card Industry Data Security ، FISMA – Federal

Information Security Management Act و HIPAA – Health Insurance Portability and

Accountability Act نمونه هایی از این استانداردها برای اعمال Compliance هستند.

نکته پایانی : هر سازمان باید با توجه به نیاز خود به تهیه ابزارهای کاربردی اقدام کند. اما مهم است که

بدانید امروزه سامان های SIEM در حدی قوی هستند که علاوه بر اینکه بخش Log Management را

به طور یک ماژول مستقل در دل خود دارند بلکه فارغ از اندازه سازمان قابلیت بکارگیری دارند. همینطور

نیاز ایجاد و بکارگیری مراکز عملیات امنیت (SOC) بکاربردن سامانه های SIEM را کاملا توجیه می

کند. شرکت های مختلف محصولاتی را در زمینه SIEM ارئه کرده اند که از اصلی ترین و کاربردی ترین

آن ها IBM Qradar, HP ArcSight و Splunk Enterprise هستند.

امید واریم از توضیحاتی که درباره نصب و راه اندازی splunk ارائه دادیم استفاده لازم را برده باشید.

برای اطلاع از سایر مقالات مسترلایسنس به صفحه وبلاگ سایت مراجعه کنید.